Alle activiteit

Deze stream update zichzelf

- Afgelopen week

-

Microsoft PowerPoint krijgt een nieuwe, uitgebreide functie voor beeldbewerking die het maken van presentaties een stuk eenvoudiger moet maken. Met deze update voegt Microsoft namelijk een krachtige ingebouwde afbeeldingseditor toe, waardoor gebruikers afbeeldingen direct binnen PowerPoint kunnen bewerken zonder dat zij daarvoor externe programma’s hoeven te openen. Ingebouwde afbeeldingseditor in PowerPoint Afbeeldingen spelen een belangrijke rol in vrijwel elke presentatie. Tot nu toe moesten gebruikers vaak overschakelen naar andere programma’s om afbeeldingen te bewerken, bijvoorbeeld om een achtergrond te verwijderen of de kwaliteit van een foto te verbeteren. Volgens Microsoft kan dat wisselen tussen verschillende toepassingen het werkproces onderbreken en minder efficiënt maken. Om dit probleem te verhelpen, bevat PowerPoint nu een geïntegreerde editor waarmee gebruikers snel en eenvoudig bewerkingen kunnen uitvoeren terwijl ze aan hun presentatie werken. Deze editor is beschikbaar in PowerPoint voor Windows, macOS en de webversie. Hoe de nieuwe functie werkt Wanneer je een afbeelding in een dia selecteert, kun je de nieuwe editor openen via de knop “Edit Image” (Afbeelding bewerken) in het tabblad Picture Format of via het contextmenu. Vervolgens opent er een apart venster waarin verschillende bewerkingsopties beschikbaar zijn. Tijdens het bewerken worden alle aanpassingen direct in een voorbeeldvenster weergegeven, zodat gebruikers meteen kunnen zien hoe de afbeelding eruit komt te zien. Zodra je tevreden bent met de wijzigingen, kun je op Update klikken om de aangepaste afbeelding in de dia te plaatsen. Belangrijkste functies van de nieuwe editor De nieuwe afbeeldingseditor bevat verschillende tools die normaal gesproken alleen in aparte beeldbewerkingssoftware te vinden zijn. Enkele belangrijke mogelijkheden zijn: Achtergrond verwijderen Achtergronden van foto’s kunnen automatisch worden verwijderd, zodat afbeeldingen beter passen binnen het ontwerp van een dia. Ongewenste elementen wissen Met een speciale Erase-functie kunnen storende objecten, artefacten of kleine fouten uit een afbeelding worden verwijderd. Afbeeldingen opschalen (Upscale) Lage resolutie afbeeldingen kunnen worden vergroot en verbeterd zodat ze minder pixelachtig ogen op grote schermen. Automatische beeldverbetering De editor kan verlichting, contrast en andere visuele eigenschappen automatisch optimaliseren om een afbeelding presentatie-klaar te maken. Kwaliteit verbeteren van webafbeeldingen Afbeeldingen die van internet zijn gekopieerd of uit gescande documenten komen, kunnen worden verscherpt en opgewaardeerd. Tekst en effecten toevoegen Gebruikers kunnen tekstannotaties toevoegen en verschillende tekst- en visuele effecten toepassen om afbeeldingen duidelijker of aantrekkelijker te maken. Praktische toepassingen De nieuwe editor kan in verschillende situaties nuttig zijn tijdens het maken van presentaties, bijvoorbeeld: Het opschonen van screenshots of foto’s voordat ze in een dia worden geplaatst. Het verwijderen van afleidende achtergronden om afbeeldingen beter te laten aansluiten bij het dia-ontwerp. Het toevoegen van uitleg of markeringen op afbeeldingen met behulp van tekst en effecten. Het verbeteren van de beeldkwaliteit van lage resolutie afbeeldingen die anders onscherp zouden lijken op grote projectieschermen. Het verwijderen van storende objecten uit foto’s zodat de focus op de belangrijkste informatie blijft. Beschikbaarheid van de update De nieuwe afbeeldingseditor wordt momenteel geleidelijk uitgerold naar verschillende versies van PowerPoint: PowerPoint voor Windows: versie 2510 (build 19422.20000) PowerPoint voor macOS: versie 16.104 (build 25121423) PowerPoint voor het web Omdat de update gefaseerd wordt verspreid, kan het zijn dat de functie nog niet direct voor iedereen beschikbaar is. In dat geval adviseert Microsoft om de komende dagen opnieuw te controleren of de update inmiddels is geactiveerd. Met deze toevoeging wil Microsoft het maken van presentaties sneller en efficiënter maken, doordat gebruikers nu beeldbewerking, optimalisatie en presentatieontwerp binnen één en dezelfde omgeving kunnen uitvoeren. Door: Drifter

-

Google Play Store gaat vanaf 1 maart 2026 duidelijker aangeven wanneer een app mogelijk een grote impact heeft op de batterijduur van een smartphone. Bij apps die op de achtergrond relatief veel energie verbruiken, kan voortaan een waarschuwingslabel verschijnen. Daarmee kunnen gebruikers al vóór het installeren zien dat een app mogelijk meer stroom verbruikt dan normaal verwacht mag worden. De waarschuwing verschijnt als een tekstmelding op de app-pagina. Daar kan bijvoorbeeld staan dat de app “door hoge achtergrondactiviteit mogelijk meer batterij gebruikt dan verwacht”. Het doel van deze maatregel is gebruikers beter te informeren en tegelijkertijd ontwikkelaars aan te moedigen hun apps efficiënter te maken. Metingen via Android vitals Google baseert deze waarschuwingen op gegevens uit Android vitals, een verzameling technische statistieken die het bedrijf gebruikt om de prestaties en stabiliteit van apps te monitoren. Android vitals analyseert onder meer: app-crashes en vastlopers stabiliteit en responsiviteit energieverbruik op de achtergrond Wanneer uit deze statistieken blijkt dat een app structureel meer energie gebruikt dan vergelijkbare apps, kan Google een waarschuwing tonen. Apps die slecht scoren op deze punten kunnen daarnaast minder prominent worden weergegeven in aanbevelingen en zoekresultaten in de Play Store. De rol van ‘partial wake locks’ Een belangrijk technisch aspect waarop Google controleert, zijn zogeheten partial wake locks binnen het besturingssysteem. Android beschikt over een energiemechanisme waarbij een toestel automatisch in slaapstand gaat zodra het scherm uitstaat. Hierdoor worden processoractiviteit en energieverbruik sterk verminderd. Met een partial wake lock kan een app echter voorkomen dat de processor volledig in slaapstand gaat, ook wanneer het scherm uit staat. Dit mechanisme is soms noodzakelijk. Voorbeelden zijn: muziek of podcasts afspelen terwijl het scherm uit staat navigatie- of locatie-tracking tijdens gebruik het afronden van een download of gegevensoverdracht In zulke gevallen is het logisch dat een app tijdelijk actief blijft op de achtergrond. Problemen ontstaan wanneer apps deze functie onnodig lang gebruiken. Als een app de processor actief houdt zonder duidelijke reden, blijft het toestel energie verbruiken terwijl de gebruiker het niet gebruikt. Dit kan leiden tot een merkbaar snellere batterij-ontlading, bijvoorbeeld ’s nachts of wanneer de telefoon in een broekzak zit. Wanneer krijgt een app een waarschuwing? Google hanteert hiervoor een concrete drempel. Een app wordt als problematisch beschouwd wanneer aan de volgende voorwaarden wordt voldaan: in meer dan 5 procent van de gebruikerssessies gemeten over een periode van 28 dagen houdt de app gemiddeld minstens twee uur lang een niet-vrijgestelde partial wake lock vast terwijl het scherm van het toestel uit staat Wanneer een app aan deze criteria voldoet, kan Google een waarschuwing tonen op de Play Store-pagina van de app. In eenvoudige termen betekent dit dat de app op de achtergrond langdurig actief blijft zonder dat daar altijd een duidelijke reden voor is. Uitzonderingen voor nuttige achtergrondtaken Niet elke app met intensieve achtergrondactiviteit krijgt automatisch een waarschuwing. Google maakt bewust uitzonderingen voor functies die voor gebruikers logisch of gewenst zijn. Voorbeelden van toegestane activiteiten zijn: continu audio afspelen (zoals muziek of podcasts) locatietracking voor navigatie of sportapps downloads of uploads die door de gebruiker zelf zijn gestart andere expliciete taken die zichtbaar nut hebben Wanneer een app dergelijke activiteiten uitvoert, wordt het energieverbruik doorgaans als legitiem beschouwd. Veel apps gebruiken wake locks verkeerd Volgens Google blijkt uit analyses van duizenden apps dat ontwikkelaars wake locks regelmatig verkeerd implementeren. In sommige gevallen worden ze langer vastgehouden dan nodig is, of blijven ze actief door programmeerfouten. Dit kan leiden tot situaties waarin: een app op de achtergrond blijft draaien zonder duidelijke reden de processor actief blijft terwijl de gebruiker de app al heeft gesloten de batterij sneller leegloopt dan normaal Door deze problemen zichtbaar te maken, hoopt Google dat ontwikkelaars hun software optimaliseren. Wat betekent dit voor gebruikers? Voor gebruikers betekent de nieuwe waarschuwing vooral meer transparantie. Wanneer iemand een app bekijkt in de Play Store, kan meteen duidelijk worden dat die app mogelijk een grotere impact heeft op de batterijduur. Dit kan helpen bij beslissingen zoals: het wel of niet installeren van een app het zoeken naar alternatieven die energiezuiniger zijn het beter begrijpen waarom een telefoon sneller leeg raakt Daarnaast kan een zichtbaar label ontwikkelaars reputatieschade opleveren, waardoor zij een extra stimulans krijgen om hun apps efficiënter te maken. Druk op ontwikkelaars om energiezuiniger te programmeren De maatregel past in een bredere strategie van Google om de kwaliteit van apps in het Android-ecosysteem te verbeteren. Apps die structureel slecht scoren op stabiliteit, prestaties of energiegebruik kunnen namelijk: waarschuwingen krijgen minder zichtbaar worden in de Play Store mogelijk minder downloads krijgen Door deze combinatie van transparantie en algoritmische ranking probeert Google ontwikkelaars te motiveren om efficiënter met energiebeheer om te gaan. Door: Drifter

-

Gamers wereldwijd reageren enthousiast nadat Microsoft een nieuwe generatie Xbox heeft aangekondigd die een belangrijke grens in de gamewereld kan doorbreken. Voor het eerst werkt het bedrijf aan een console die niet alleen traditionele Xbox-games afspeelt, maar ook volledige pc-games kan draaien. Het project draagt voorlopig de codenaam Project Helix en zal naar verwachting ergens binnen de komende twee jaar op de markt verschijnen. Nieuwe strategie voor Xbox De aankondiging werd gedaan door Asha Sharma, de nieuwe topvrouw van Microsoft Gaming. In een bericht op het sociale platform X vertelde zij dat het bedrijf werkt aan een nieuwe generatie hardware die de positie van Xbox opnieuw moet versterken. Volgens Sharma moet Project Helix uitgroeien tot een console die uitzonderlijk hoge prestaties levert en tegelijkertijd veel flexibeler is dan eerdere Xbox-systemen. Het apparaat zal zowel klassieke Xbox-games ondersteunen als pc-games die normaal gesproken alleen op computers beschikbaar zijn. Daarmee lijkt Microsoft een duidelijke koerswijziging in te zetten: de traditionele scheiding tussen spelconsoles en gaming-pc’s wordt grotendeels opgeheven. Console en pc groeien naar elkaar toe Volgens informatie uit de technologiesector zal Project Helix technisch sterk lijken op een compacte gaming-pc. De console zou gebaseerd zijn op een aangepaste versie van Microsoft Windows, waardoor gebruikers mogelijk toegang krijgen tot het volledige Windows-ecosysteem. Technologiejournalist Jez Corden stelt dat de nieuwe Xbox in de kern feitelijk een krachtige gaming-computer wordt die verpakt zit in een consolevorm. De interface zou gebaseerd zijn op een speciale Xbox-modus die het systeem eenvoudig bedienbaar maakt vanaf de bank, vergelijkbaar met een traditionele console-ervaring. Volgens deze informatie zou het systeem onder meer: een speciale Xbox Full Screen Experience gebruiken als hoofdomgeving de mogelijkheid bieden om door te schakelen naar het Windows-bureaublad ondersteuning bieden voor meerdere game-winkels Toegang tot meerdere gamewinkels Een van de grootste veranderingen is dat spelers niet langer beperkt zouden zijn tot één digitale winkel. Naast de standaard Xbox-store zouden gamers mogelijk ook andere pc-platforms kunnen gebruiken, waaronder: Steam Epic Games Store GOG Battle.net Riot Client Dit betekent dat spelers hun bestaande pc-bibliotheken mogelijk rechtstreeks op de console kunnen gebruiken. Daardoor zouden veel meer games beschikbaar worden dan ooit eerder op een Xbox-systeem. Grote gevolgen voor gamers Voor spelers kan dit concept grote veranderingen betekenen. In plaats van te moeten kiezen tussen een console-ecosysteem en een gaming-pc, zouden beide werelden samensmelten in één apparaat. De voordelen kunnen onder meer zijn: toegang tot duizenden pc-games meer keuze in winkels en prijsvergelijking ondersteuning voor mods en pc-functionaliteiten één systeem voor zowel console- als pc-gaming Voor gamers die normaal op de bank spelen maar toch pc-games willen gebruiken, kan zo’n systeem een aantrekkelijk alternatief worden voor een traditionele gaming-computer. Grafische vooruitgang en compatibiliteit Microsoft benadrukte eerder dat het bedrijf werkt aan een nieuwe generatie grafische technologie. Daarbij belooft het concern ook aandacht voor achterwaartse compatibiliteit: oudere Xbox-games moeten in principe speelbaar blijven op de nieuwe hardware. Dit past in Microsofts strategie om een langdurig ecosysteem te bouwen waarin spelers hun gamebibliotheken jarenlang kunnen blijven gebruiken. Mogelijke release Hoewel Microsoft nog geen officiële releasedatum heeft gegeven, gaan analisten ervan uit dat Project Helix ergens tussen 2027 en 2028 op de markt kan verschijnen. Het project bevindt zich momenteel nog in ontwikkeling en de uiteindelijke naam, specificaties en prijs zijn nog niet bekend. Als de plannen werkelijkheid worden, kan deze console een belangrijke stap betekenen in de evolutie van gaminghardware. De grens tussen console en pc — jarenlang een duidelijke scheiding in de industrie — zou daarmee grotendeels verdwijnen. Door: Drifter

-

Internationale opsporingsdiensten hebben het cybercrimeplatform LeakBase ontmanteld tijdens een grootschalige operatie die werd geleid door de politie in Amsterdam. De actie vond plaats in samenwerking met onder meer Europol, de Amerikaanse FBI en diverse Europese politiediensten. Het platform, dat jarenlang fungeerde als handelsplaats voor gestolen digitale gegevens, is volledig offline gehaald. Daarbij zijn ook de servers en databases van het forum in beslag genomen, waardoor de autoriteiten nu toegang hebben tot een grote hoeveelheid informatie over de gebruikers van het platform. Volgens de politie had LeakBase ongeveer 142.000 geregistreerde accounts. De in beslag genomen gegevens bevatten onder andere gebruikersprofielen, openbare berichten op het forum, privégesprekken tussen leden, financiële gegevens van het interne kredietsysteem en uitgebreide IP-logbestanden. Deze informatie kan onderzoekers helpen om de identiteit van gebruikers te achterhalen en mogelijke criminele activiteiten in kaart te brengen. Een van de servers waarop het forum draaide stond in Amsterdam, wat mede aanleiding was voor de Nederlandse betrokkenheid bij de operatie. Het onderzoek naar LeakBase begon al in 2023, nadat opsporingsdiensten aanwijzingen kregen dat het platform een centrale rol speelde in de internationale handel in gestolen data. In de loop van het onderzoek werden wereldwijd verschillende verdachten en actieve gebruikers geïdentificeerd. Op dinsdag 3 maart en woensdag 4 maart werden ongeveer honderd gerichte politieacties uitgevoerd tegen in totaal 37 personen die gelinkt waren aan het forum. Het ging daarbij onder andere om huiszoekingen, verhoren en inbeslagnames van digitale apparatuur. De gegevens die tijdens de operatie zijn veiliggesteld worden nu geanalyseerd door specialisten van politie en justitie. Het doel daarvan is onder meer om te bepalen hoeveel organisaties en individuele slachtoffers getroffen zijn door het gebruik van de via LeakBase verhandelde data. Daarnaast proberen onderzoekers te achterhalen welke netwerken van cybercriminelen via het platform met elkaar samenwerkten. Een deel van de aangetroffen inloggegevens is inmiddels opgenomen in het systeem van No More Leaks. Dit is een publiek-private samenwerking waarin de politie gestolen inloggegevens deelt met aangesloten bedrijven en organisaties. Op die manier kunnen zij hun klanten waarschuwen en maatregelen nemen om accounts beter te beveiligen. Ook worden gevonden e-mailadressen verwerkt in de online dienst Check Je Hack. Via deze tool van de Nederlandse politie kunnen mensen controleren of hun e-mailadres voorkomt in databases met gestolen gegevens die door cybercriminelen zijn verzameld. LeakBase stond bekend als een handelsforum waar grote datasets met gestolen informatie werden gedeeld, verkocht en opnieuw doorverkocht. De aangeboden bestanden konden bijvoorbeeld e-mailadressen, wachtwoorden, telefoonnummers, accountgegevens of andere persoonlijke data bevatten. Zulke informatie wordt vaak gebruikt bij verschillende vormen van digitale criminaliteit, zoals phishingcampagnes, online oplichting, bankhelpdeskfraude, ransomwareaanvallen en identiteitsfraude. Om de handel tussen criminelen te vergemakkelijken had het platform een intern economisch systeem opgezet. Gebruikers konden credits verdienen of kopen, waarmee zij toegang kregen tot bepaalde datasets of diensten. Daarnaast werkte het forum met een reputatiesysteem. Gebruikers konden elkaar beoordelen op basis van eerdere transacties, waardoor betrouwbare verkopers en kopers sneller herkend werden binnen de gemeenschap. Dit model moest het onderlinge vertrouwen tussen cybercriminelen vergroten en de handel in gestolen gegevens stimuleren. Met het ontmantelen van LeakBase hopen opsporingsdiensten niet alleen een belangrijk knooppunt in de handel in gestolen data te hebben uitgeschakeld, maar ook nieuwe aanknopingspunten te hebben gevonden voor vervolgonderzoeken naar cybercrimegroepen en individuele daders die actief zijn op het internet. Door: Drifter

-

mijn grote dank voor de snelle reactie

-

blufftitler

Speedup the Master reageerde op jacoba's topic in Hulp vragen of problemen met software post

Ik ga het vandaag nog aanpassen . Bedankt voor de feedback ,ga het doorgeven aan poster Egeltje. -

blufftitler

Speedup the Master reageerde op jacoba's topic in Hulp vragen of problemen met software post

Beste Jacoba is iets verkeerd gegaan , maar dit is het wachtwoord : Ca4F8oHY6dhUCbP -

hoi best forum ik heb een probleempje met bluftitler 17 deze pakt het ww niet https://softtrack.live/uafree-software/31163-blufftitler-17000-x64.html gebruik gewoon het standaard Softtrack ww klopt mijn bericht ? of doe ik iets verkeerd bvb mijn dank

-

Jeromme werd lid van de community

-

VIP Status nog niet ontvangen

jdevrie reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Ik heb precies hetzelfde met mijn VIP status voor een jaar. -

VIP Status nog niet ontvangen

Noncla reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Bedankt het werkt!! -

VIP Status nog niet ontvangen

Speedup the Master reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Wordt aan gewerkt -

Beveiligingsonderzoekers van Microsoft hebben via hun Defender Experts-team een dreigingsrapport gepubliceerd waarin een van de meest geraffineerde phishingoperaties van de afgelopen tijd wordt blootgelegd. Wat deze campagne zo opvallend maakt, is dat de aanvallers geen gebruik maakten van geavanceerde zero-day-kwetsbaarheden of complexe exploits. In plaats daarvan bouwden ze een overtuigend ecosysteem rond legitieme technologie, officiële certificaten en bestaande IT-beheertools. De aanval begint ogenschijnlijk onschuldig De campagne start met zorgvuldig opgestelde phishingmails. Slachtoffers ontvangen bijvoorbeeld nepvergaderverzoeken, PDF-documenten of links die lijken te verwijzen naar updates van bekende software zoals Microsoft Teams, Zoom, Google Meet of Adobe Reader. Wanneer een gebruiker op zo’n link klikt om een “update” te downloaden, installeert hij in werkelijkheid malware. Op zichzelf is dat niet nieuw. Wat deze aanval uitzonderlijk maakt, is dat de schadelijke bestanden digitaal waren ondertekend met een zogenoemd Extended Validation-certificaat (EV-certificaat). Misbruik van een EV-certificaat De malware was ondertekend met een EV-certificaat dat was uitgegeven aan een ogenschijnlijk legitiem bedrijf genaamd TrustConnect Software PTY LTD. EV-certificaten worden alleen verstrekt na een streng identiteitsverificatieproces door een certificaatautoriteit. Hierdoor beschouwen beveiligingsmechanismen zoals Windows SmartScreen en veel antivirusoplossingen bestanden met zo’n handtekening standaard als betrouwbaar. Dat betekent concreet dat wanneer een gebruiker het bestand downloadt, het systeem nauwelijks waarschuwingen geeft. De digitale handtekening wekt vertrouwen — precies waar de aanvallers op rekenden. Na installatie voert de malware meerdere stappen uit om persistentie te garanderen: Kopiëren van zichzelf naar de map Program Files om op legitieme software te lijken Registratie als Windows-service Aanmaken van een Run-sleutel in het Windows-register zodat het programma automatisch opstart bij het inschakelen van de computer Vanaf dat moment heeft de aanvaller een stabiele foothold in het systeem. Legitieme beheertools als aanvalswapen Na de initiële infectie gebruikt de malware versleutelde PowerShell-commando’s om legitieme Remote Monitoring & Management (RMM)-tools te installeren, waaronder: ScreenConnect Tactical RMM Mesh Agent Dit zijn tools die IT-afdelingen wereldwijd dagelijks gebruiken om systemen te beheren, updates uit te voeren en ondersteuning te bieden. Omdat deze software normaal gesproken binnen bedrijfsnetwerken wordt ingezet, valt het netwerkverkeer nauwelijks op. De aanvallers installeren soms meerdere RMM-tools tegelijk. Mocht een beveiligingsteam er één detecteren en verwijderen, dan blijft de toegang via een andere tool bestaan. Zo bouwen zij redundantie in hun aanval. Met volledige externe toegang kunnen aanvallers: Interne servers doorzoeken Intellectueel eigendom stelen Klant- en financiële gegevens exfiltreren Lateraal bewegen naar andere systemen Uiteindelijk zelfs de domeincontroller compromitteren In feite krijgen ze dezelfde rechten als een interne systeembeheerder. Hoe kwamen ze aan een EV-certificaat? Beveiligingsbedrijf Proofpoint ontdekte dat het certificaat niet was gestolen. De aanvallers richtten simpelweg een schijnbedrijf op: TrustConnect Software PTY LTD. Ze creëerden een volledige bedrijfsidentiteit, inclusief: Een professioneel ogende website Gefabriceerde klantrecensies Verzonnen statistieken Een geloofwaardig bedrijfsverhaal Met behulp van AI werd een overtuigende online aanwezigheid opgebouwd. Vervolgens vroeg het nepbedrijf legaal een EV-certificaat aan. Een certificaatautoriteit voerde de gebruikelijke controle uit en keurde de aanvraag goed. Met een officieel, vertrouwd certificaat in handen beschikten de aanvallers over een krachtig wapen. Malware-as-a-Service (MaaS) In plaats van de malware alleen zelf te gebruiken, transformeerden de operators TrustConnect in een commerciële dienst. Via hun website boden zij hun digitaal ondertekende malware aan als abonnementsdienst. Voor ongeveer 300 dollar per maand — te betalen in cryptocurrency — kregen klanten toegang tot: Vooraf ondertekende malwarepayloads Command-and-control-infrastructuur Beheerpaneel voor infecties Dit model staat bekend als Malware-as-a-Service (MaaS). Net zoals legitieme SaaS-bedrijven software verhuren, verhuren cybercriminelen complete aanvalspakketten. Hierdoor hoeven klanten zelf geen malware te ontwikkelen; sociale manipulatie volstaat. Intrekking van het certificaat — maar niet zonder gevolgen In samenwerking met een groep onderzoekers genaamd The Cert Graveyard wist Proofpoint het misbruikte EV-certificaat op 6 februari officieel te laten intrekken. Er is echter een belangrijk probleem: de intrekking werd niet met terugwerkende kracht toegepast. Dat betekent dat malware die vóór de intrekking met het certificaat is ondertekend, nog steeds als geldig en vertrouwd kan worden beschouwd door Windows-systemen. Hoewel de TrustConnect-website geen nieuwe abonnees meer accepteert, verdwenen de aanvallers niet. Vrijwel direct daarna begonnen zij met het testen van een nieuwe malwarevariant genaamd DocConnect. Een nieuwe evolutie: DocConnect Volgens onderzoekers is DocConnect een verbeterde versie van de eerdere malware, met onder andere: Geavanceerdere command-and-control-functionaliteit Betere realtime communicatie Verbeterd beheerpaneel Misleidingstechnieken zoals nep-Windows Update-schermen Dit onderstreept een bredere realiteit: zodra één infrastructuur wordt ontmanteld, verschijnt er vaak een nieuwe variant. Cybercriminaliteit is een adaptief ecosysteem. Wat betekent dit voor organisaties? Deze campagne laat zien dat digitale handtekeningen en vertrouwde certificaten geen absolute garantie bieden. Aanvallers maken steeds vaker misbruik van legitieme infrastructuur, bestaande beheertools en zakelijke processen. Organisaties doen er goed aan om: Strikte controle uit te voeren op installatie van RMM-software PowerShell-activiteiten actief te monitoren Zero-trust-principes toe te passen Applicatie-whitelisting zorgvuldig te configureren Medewerkers continu te trainen in phishingherkenning Voor individuele gebruikers blijft de kernboodschap simpel: download alleen software via officiële kanalen en wees extra alert op onverwachte updates of vergaderverzoeken. Deze campagne toont aan dat cybercriminelen niet altijd nieuwe kwetsbaarheden nodig hebben. Soms is vertrouwen zelf het zwakste punt in de keten. Door: Drifter

-

VIP Status nog niet ontvangen

Noncla reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Correct en dat heb ik ook gedaan, maar ik krijg geen reactie... -

VIP Status nog niet ontvangen

Speedup the Master reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Hoe en waar en waarheen gemaild? het kan alleen via de Softtrack.live naar de Admin -

Noncla startte met het volgen van VIP Status nog niet ontvangen

-

VIP Status nog niet ontvangen

Noncla reageerde op renee_922's topic in Vragen of problemen met softtrack.live site

Gisteren rond 12 uur VIP gekocht voor 1 maand. Gemaild of dit geactiveerd kan worden maar tot op heden helaas niets gehoord.... -

Noncla werd lid van de community

-

Een overtuigend ogende beveiligingspagina die zich voordoet als onderdeel van een Google-account blijkt in werkelijkheid een geraffineerde phishingoperatie. De campagne misbruikt géén technische kwetsbaarheden in browsers of besturingssystemen, maar combineert geavanceerde social engineering met volledig legitieme webtechnologieën. Het resultaat: de browser van het slachtoffer verandert in een krachtige spionage- en proxytool die langdurig actief kan blijven zonder traditionele malware te installeren. Misbruik van vertrouwen in Google-beveiligingsmeldingen Onderzoekers van Malwarebytes analyseerden de campagne van de aanval die start via het domein google-prism.com, dat wordt gehost achter de infrastructuur van Cloudflare. Slachtoffers worden geconfronteerd met een geloofwaardig ogende beveiligingswaarschuwing die suggereert dat hun Google-account risico loopt. De pagina is vormgegeven in de herkenbare huisstijl van Google en verwijst naar een dringende “Security Check”. In een vierstappenproces wordt het slachtoffer overtuigd om een zogenaamde beveiligingscontrole te installeren als Progressive Web App (PWA). Een PWA is een webapplicatie die zich gedraagt als een zelfstandige app: na installatie opent deze in een apart venster zonder zichtbare adresbalk of browserknoppen. Dat wekt de indruk van een native, betrouwbare systeemtoepassing en vermindert de kans dat het slachtoffer de herkomst controleert. Gevraagde permissies: ogenschijnlijk logisch, feitelijk gevaarlijk Tijdens het installatieproces vraagt de malafide PWA om meerdere toestemmingen, telkens onder het mom van “extra beveiliging”: Notificatierechten om beveiligingswaarschuwingen te tonen. Contacttoegang via de Contact Picker API om “vertrouwde contacten” te verifiëren. GPS-locatiegegevens voor controle op inloggen vanaf een vertrouwde locatie. Klembordtoegang om tekst en afbeeldingen te lezen. Toegang tot sms-verificatiecodes via de WebOTP API (indien ondersteund). Wat als legitieme beveiligingsmaatregelen wordt gepresenteerd, blijkt dataverzameling voor frauduleuze doeleinden. Geselecteerde contactgegevens, realtime GPS-coördinaten (lengte- en breedtegraad), apparaatinformatie en andere metadata worden direct doorgestuurd naar een command-and-controlserver. Gericht op financiële buit: OTP- en cryptodiefstal De campagne richt zich nadrukkelijk op financiële fraude. Twee elementen zijn cruciaal: Onderscheppen van eenmalige wachtwoorden (OTP’s) Via de WebOTP API kan de PWA sms-verificatiecodes automatisch uitlezen zodra deze binnenkomen. Daardoor kunnen aanvallers tweefactorauthenticatie omzeilen zonder dat het slachtoffer actief codes hoeft door te geven. Diefstal van cryptowalletadressen Veel cryptogebruikers kopiëren walletadressen naar het klembord. Door continu het klembord te monitoren kan de malware adressen onderscheppen of zelfs vervangen door adressen van de aanvaller, waardoor transacties ongemerkt worden omgeleid. Persistentie zonder klassieke malware Zelfs zonder aanvullende software is de PWA bijzonder krachtig: Een service worker blijft actief nadat het venster is gesloten. Pushmeldingen kunnen op elk moment nieuwe “beveiligingsalerts” tonen. Buitgemaakte gegevens kunnen tijdelijk lokaal worden opgeslagen en later worden doorgestuurd. Via Background Sync kan de app langdurig actief blijven. Pushmeldingen fungeren bovendien als herstartmechanisme: een nieuwe “dreigingsmelding” verleidt het slachtoffer om de app opnieuw te openen, waardoor actieve dataverzameling wordt hervat. Browser als proxy en intern verkenningsinstrument Een van de meest zorgwekkende functies is het gebruik van de browser als HTTP-proxy. Via een WebSocket-relay kunnen aanvallers fetch-verzoeken laten uitvoeren met specifieke headers en sessiegegevens. Voor externe systemen lijkt het verkeer afkomstig van het IP-adres van het slachtoffer. Dat heeft verstrekkende gevolgen: Interne bedrijfsapplicaties kunnen benaderd worden wanneer het slachtoffer verbonden is met een bedrijfsnetwerk. Authenticatiecookies kunnen misbruikt worden. Netwerksegmentatie kan deels worden omzeild. Daarnaast bevat de toolkit een eenvoudige poortscanner die het lokale subnet scant op actieve hosts, wat verdere verkenning van interne infrastructuur mogelijk maakt. Android-APK als escalatiestap Slachtoffers die alle stappen volgen krijgen uiteindelijk een Android-APK aangeboden onder de naam “Systeemservice”, met pakketnaam com.device.sync. Deze wordt gepresenteerd als kritieke beveiligingsupdate. De applicatie vraagt maar liefst 33 permissies, waaronder: Toegang tot sms-berichten Oproeplogboeken Microfoon Contacten Toegankelijkheidsdiensten Met deze rechten kan de malware: Keylogging uitvoeren via een aangepast toetsenbord Inkomende MFA-meldingen onderscheppen Autofill-functionaliteit misbruiken Volledige apparaatcontrole verkrijgen Hiermee verschuift de aanval van browsergebaseerde spionage naar volledige compromittering van het mobiele apparaat. Browserafhankelijkheid De volledige functionaliteit werkt vooral in Chromium-gebaseerde browsers zoals Google Chrome en Microsoft Edge. Daar zijn API’s zoals WebOTP en Background Sync volledig beschikbaar. In Mozilla Firefox en Safari zijn sommige API’s (zoals WebOTP en Contact Picker) beperkt of niet geïmplementeerd. Toch blijven pushmeldingen en service workers ook daar een reëel risico. Door: Drifter

-

Google heeft in de beveiligingsupdate van maart 2026 in totaal 129 kwetsbaarheden in Android verholpen. Daaronder bevindt zich een actief misbruikte zero-day kwetsbaarheid in een grafische component van Qualcomm-chipsets. Het gaat om CVE-2026-21385, een ernstige fout die volgens Google mogelijk al doelgericht wordt aangevallen. Google meldt in het Android Security Bulletin van maart 2026 dat er “aanwijzingen zijn dat CVE-2026-21385 beperkt en doelgericht wordt misbruikt.” Verdere technische details over de aard van de aanvallen of de getroffen doelwitten zijn niet openbaar gemaakt. Wat is CVE-2026-21385? Volgens Qualcomm betreft het een integer overflow (ook wel integer wraparound) in de Graphics-subcomponent van de displayfunctionaliteit van de chipset. Een integer overflow ontstaat wanneer een berekening een waarde produceert die buiten het toegestane bereik van het datatype valt, waardoor onverwacht gedrag kan optreden. In dit geval kan een lokale aanvaller de fout misbruiken om geheugencorruptie (memory corruption) te veroorzaken. Geheugencorruptie is gevaarlijk omdat het kan leiden tot: Uitvoering van kwaadaardige code Escalatie van gebruikersrechten Systeeminstabiliteit of crashes Potentiële toegang tot gevoelige gegevens Qualcomm classificeert de kwetsbaarheid als high severity (hoog risico). Tijdlijn van ontdekking en melding 18 december 2025: Qualcomm wordt op de hoogte gebracht van de kwetsbaarheid. 2 februari 2026: Qualcomm informeert zijn klanten (fabrikanten van Android-apparaten). 3 februari 2026: Publicatie van een beveiligingsadvies door Qualcomm. Maart 2026: Google rolt patches uit via het Android Security Bulletin. Volgens Qualcomm treft de kwetsbaarheid 235 verschillende chipsetmodellen, wat wijst op een brede potentiële impact binnen het Android-ecosysteem. Opvallend is dat Qualcomm in zijn eigen advies niet expliciet vermeldt dat de kwetsbaarheid al actief wordt misbruikt, terwijl Google dat in zijn bulletin wél aangeeft. In totaal 129 kwetsbaarheden verholpen De maart-update verhelpt in totaal 129 beveiligingsproblemen in verschillende Android-componenten, waaronder: System Framework Kernel Diverse gesloten (closed-source) third-party onderdelen Van deze kwetsbaarheden zijn er 10 als ‘kritiek’ geclassificeerd. Deze kritieke lekken kunnen onder meer leiden tot: Remote Code Execution (RCE) Privilege escalation (verhoging van toegangsrechten) Denial-of-service (DoS) De ernstigste kwetsbaarheid bevindt zich in de System-component en kan leiden tot remote code execution zonder dat aanvullende privileges of gebruikersinteractie nodig zijn. Dit betekent dat een aanvaller op afstand code kan uitvoeren op een kwetsbaar toestel, zonder dat de gebruiker ergens op hoeft te klikken of een actie moet uitvoeren. Dergelijke kwetsbaarheden worden als bijzonder gevaarlijk beschouwd. Twee patchniveaus: 2026-03-01 en 2026-03-05 Google heeft twee beveiligingspatchniveaus uitgebracht: 2026-03-01 Bevat de kernpatches voor het Android-framework en systeemelementen. 2026-03-05 Bevat alle fixes uit 2026-03-01 plus aanvullende patches voor: Gesloten third-party componenten Kernel-subcomponenten Leveranciersspecifieke onderdelen (zoals Qualcomm-drivers) Niet alle patches zijn relevant voor elk toestel, omdat Android-fabrikanten verschillende hardwareconfiguraties gebruiken. Uitrol van de updates Google Pixel-toestellen ontvangen de beveiligingsupdates doorgaans direct. Andere Android-fabrikanten (zoals Samsung, Xiaomi, Oppo, enz.) hebben vaak extra tijd nodig om: De patches te testen Aanpassingen te doen voor specifieke hardware De updates via hun eigen updatekanalen uit te rollen Hierdoor kan het weken of zelfs maanden duren voordat alle kwetsbare toestellen daadwerkelijk zijn bijgewerkt. Eerdere actief misbruikte zero-days In december 2025 bracht Google ook patches uit voor twee andere zero-day kwetsbaarheden: CVE-2025-48633 CVE-2025-48572 Beide werden eveneens aangeduid als “onder beperkte, gerichte exploitatie”. Dit patroon laat zien dat geavanceerde aanvallers actief zoeken naar kwetsbaarheden in Android-componenten en deze in sommige gevallen doelgericht inzetten voordat patches publiek beschikbaar zijn. Wat betekent dit voor gebruikers? Voor eindgebruikers is het belangrijkste advies: Installeer beveiligingsupdates zo snel mogelijk. Controleer het patchniveau via: Instellingen → Beveiliging → Android-beveiligingsupdate. Gebruik alleen apparaten die nog actief beveiligingsupdates ontvangen. Overweeg tijdige vervanging van toestellen die geen updates meer krijgen. Omdat deze kwetsbaarheid actief wordt misbruikt, is snelle installatie van de update essentieel om misbruik te voorkomen. Door: Drifter

- Eerdere

-

Android 10-apparaten vormen binnenkort een aanzienlijke beveiligingsrisico voor bedrijven. Organisaties hebben nog minder dan drie weken om verouderde hardware te upgraden voordat Microsoft stopt met het leveren van beveiligingsupdates en technische ondersteuning voor Microsoft Defender op Android 10. Microsoft heeft aangekondigd dat deze ondersteuning wordt beëindigd per 31 maart 2026. Vanaf dat moment ontvangen Android 10-apparaten geen nieuwe beveiligingspatches, functieverbeteringen of technische support meer. Deze wijziging betekent dat Android 10-apparaten in de praktijk ‘wezen’ worden: de Defender-app blijft technisch gezien geïnstalleerd en kan draaien, maar ontvangt geen updates meer en biedt daardoor geen up-to-date bescherming tegen nieuwe bedreigingen. Naarmate de tijd verstrijkt, zullen deze apparaten kwetsbaarder worden en vormen ze een groter risico voor de beveiliging van bedrijfsnetwerken, vooral omdat de geïntegreerde Microsoft-beveiligingslaag niet langer wordt onderhouden. Voor IT-beheerders betekent dit concreet dat zij nu zelf verantwoordelijkheid moeten nemen voor het beheer van de levenscyclus van deze apparaten. Ze moeten: inventariseren welke apparaten nog Android 10 draaien, beoordelen welke daarvan kunnen worden bijgewerkt naar Android 11 of hoger, en tijdig upgraden of vervangen waar nodig. Als apparaten niet kunnen worden bijgewerkt naar een nieuwere Android-versie vóór de deadline, blijven zij zonder actieve mobiele dreigingsbescherming zitten. Dat kan ertoe leiden dat deze apparaten niet langer voldoen aan de beveiligings- en complianceregels binnen de organisatie. Microsoft benadrukt dat er geen actie van de beheerder nodig is om deze wijziging te laten ingaan, maar die formulering maskeert de realiteit: er is zeer wel handmatig werk nodig om alle legacy hardware te identificeren, te upgraden of te vervangen voor de beoogde datum. Omdat er geen optie is voor verlengde ondersteuning, zullen organisaties waarschijnlijk extra tijd en geld moeten investeren om hun hardware-park veilig te houden. Een belangrijke onduidelijkheid is nog of gegevens zoals telemetrie en rapportages van Android 10-apparaten blijven werken via de Defender-dashboard (bijvoorbeeld Microsoft Defender XDR) nadat de ondersteuning stopt. Voor beheerteams die niet meteen stappen ondernemen, kan dit betekenen dat zij extra moeten letten op signalen dat deze functionaliteit eveneens wordt uitgezet. In de praktijk komt het er dus op neer dat elk Android 10-apparaat dat na 31 maart 2026 nog in gebruik is zonder Microsoft’s Defender-updates een potentieel beveiligingsprobleem vormt en dat tijdige actie essentieel is om de risico’s te beperken. Door: Drifter

-

Er circuleren berichten dat mensen massaal hun ChatGPT-account verwijderen vanwege een nieuwe samenwerking tussen OpenAI en het Amerikaanse ministerie van Defensie. Op dit moment is er echter geen verifieerbaar bewijs dat er sprake is van een uitzonderlijke, nieuwe of geheime deal die wezenlijk afwijkt van bestaande samenwerkingen tussen technologiebedrijven en overheden. Samenwerking tussen AI-bedrijven en defensie is niet nieuw Het Amerikaanse ministerie van Defensie (het Pentagon) werkt al jaren samen met verschillende technologiebedrijven voor cloudopslag, data-analyse en AI-toepassingen. Grote techbedrijven zoals Microsoft, Amazon en Google leveren al lange tijd diensten aan defensie-instellingen. AI-bedrijven vormen daarop geen uitzondering. OpenAI heeft in het verleden aangegeven dat het gebruik van zijn modellen onderworpen is aan gebruiksvoorwaarden. Daarin staat onder meer dat de technologie niet bedoeld is voor het ontwikkelen of aansturen van wapensystemen of voor autonoom geweld. Zulke beperkingen zijn openbaar vastgelegd in hun beleidsdocumenten. Dat overheden AI gebruiken in beveiligde of interne netwerken is op zichzelf niet ongebruikelijk. Dat betekent niet automatisch dat AI-systemen zelfstandig militaire beslissingen nemen of wapens aansturen. Geen aanwijzingen dat Anthropic op een “zwarte lijst” staat In de oorspronkelijke tekst wordt gesteld dat Anthropic – de ontwikkelaar van Claude – op een nationale zwarte lijst zou zijn geplaatst, vergelijkbaar met de situatie van Huawei in het verleden. Voor deze bewering is geen publiek bewijs. De vergelijking met Huawei verwijst naar een officiële Amerikaanse handelsbeperking, waarbij Huawei werd toegevoegd aan een zogeheten “Entity List”. Zo’n maatregel is formeel, publiek en juridisch vastgelegd. Voor Anthropic is geen dergelijke maatregel aangekondigd. Ook is er geen bevestiging dat het Amerikaanse ministerie van Defensie verplicht zou stoppen met het gebruik van Anthropic-systemen of dat daar een ultimatum van zes maanden voor geldt. Geen bewijs voor escalatie met president Trump De tekst suggereert dat Donald Trump onbeperkte toegang tot AI-systemen zou hebben geëist en zou hebben gedreigd met presidentiële bevoegdheden via zijn platform Truth Social. Er is geen betrouwbare openbare documentatie waaruit blijkt dat een dergelijk conflict met Anthropic heeft plaatsgevonden, noch dat er officiële eisen zijn gesteld om veiligheidsrichtlijnen van AI-bedrijven te negeren. OpenAI’s standpunt over militair gebruik Sam Altman, CEO van OpenAI, heeft eerder verklaard dat het bedrijf samenwerkt met overheden binnen duidelijke ethische en juridische kaders. OpenAI heeft beleidsregels waarin staat dat de technologie niet mag worden gebruikt voor: Het direct aansturen van wapens Autonome gewelddadige acties Massa-surveillance zonder wettelijke basis Deze richtlijnen zijn vergelijkbaar met de veiligheidskaders die ook door andere AI-ontwikkelaars worden gehanteerd. Er is geen bevestiging dat OpenAI deze grenzen zou hebben losgelaten in een defensiesamenwerking. Bestaat de ‘Cancel ChatGPT’-beweging echt? Online verschijnen regelmatig hashtags en oproepen tot het boycotten van bedrijven. Dat betekent niet automatisch dat er sprake is van een grootschalige, meetbare uitstroom van gebruikers. Er zijn geen harde cijfers die aantonen dat ChatGPT massaal wordt verwijderd vanwege een defensiedeal. ChatGPT blijft wereldwijd één van de meest gebruikte AI-toepassingen. Gebruikers die twijfels hebben over ethische aspecten van AI kunnen natuurlijk kiezen voor alternatieven, zoals: Claude van Anthropic Gemini van Google Dat is een normale marktbeweging en geen bewijs van een grootschalige boycot. Door: Drifter

-

Ik ruik een RAT — nieuwe Android-malware kan de beveiliging van vrijwel alle grote telefoonmerken omzeilen, en kost minder dan een tweedehands iPhone. De Android-functie Accessibility Service (Toegankelijkheidsservice) is oorspronkelijk ontworpen om mensen met een beperking te ondersteunen, bijvoorbeeld door scherminhoud voor te lezen of handelingen te automatiseren. Diezelfde krachtige mogelijkheden worden echter steeds vaker misbruikt door cybercriminelen. Beveiligingsonderzoekers hebben onlangs een nieuwe Android Remote Access Trojan (RAT) geanalyseerd met de naam Oblivion. Deze malware zou gericht zijn op toestellen van grote fabrikanten zoals Samsung, Xiaomi en Oppo, en werkt naar verluidt op Android-versies 8 tot en met 16. Dat betekent dat een groot deel van de actieve Android-apparaten potentieel kwetsbaar is, afhankelijk van gebruikersgedrag en beveiligingsinstellingen. Wat is Oblivion precies? Oblivion wordt aangeboden als een commerciële “malware-as-a-service”. In plaats van een eenmalige aankoopmodel werken de makers met een abonnementsstructuur die begint rond de 300 dollar. Dat verlaagt de instapdrempel voor criminelen: ook personen zonder diepgaande technische kennis kunnen zo geavanceerde spyware inzetten. Het pakket bevat onder andere: Een builder-tool waarmee kopers zelf een kwaadaardige app kunnen samenstellen, inclusief zelfgekozen naam, pictogram en vermomming. Een dropper-component die zich voordoet als een legitieme update of systeemmelding om slachtoffers te misleiden. Automatiseringsscripts om toestemmingen te activeren zonder dat de gebruiker volledig begrijpt wat er gebeurt. Infectiemethode: sociale manipulatie boven technische exploits Opvallend is dat Oblivion niet primair afhankelijk is van complexe technische kwetsbaarheden in Android zelf. In plaats daarvan steunt het sterk op social engineering. Slachtoffers worden ertoe aangezet om: Apps buiten de officiële Play Store te installeren (sideloading). Te reageren op ogenschijnlijk legitieme update-meldingen. Onnodig uitgebreide toegankelijkheidsrechten toe te kennen. Hoewel Android normaal gesproken expliciete toestemming vraagt voor gevoelige rechten, zou Oblivion deze stappen grotendeels kunnen automatiseren via misbruik van de Accessibility Service. Zodra die service actief is, kan een app vrijwel alle handelingen op het scherm observeren en nabootsen. Wat kan de malware doen? Na succesvolle installatie krijgt Oblivion zeer uitgebreide controle over het apparaat. Volgens analyses kan de malware onder meer: SMS-berichten lezen en onderscheppen. Tweefactorauthenticatiecodes (2FA) buitmaken. Pushmeldingen monitoren. Toetsaanslagen in realtime registreren (keylogging). Apps op afstand openen, installeren of verwijderen. Het toestel ontgrendelen met buitgemaakte inloggegevens. Verborgen externe sessies starten waarbij de aanvaller het toestel bestuurt terwijl de gebruiker slechts een ogenschijnlijk normale systeemoverlay ziet. Daarnaast zijn er anti-verwijderingsmechanismen ingebouwd. Pogingen om de app te verwijderen of machtigingen in te trekken kunnen worden geblokkeerd. Het pictogram kan worden verborgen, waardoor de malware vrijwel onzichtbaar blijft in het app-overzicht. Waarom is dit zorgwekkend? Google heeft in de afgelopen jaren de beperkingen rondom Accessibility-toegang aangescherpt. Toch tonen dergelijke campagnes aan dat platformbeveiliging altijd mede afhankelijk blijft van gebruikersgedrag. Wanneer iemand zelf uitgebreide rechten toekent aan een malafide app, kan zelfs een goed beveiligd systeem worden ondermijnd. Het feit dat Oblivion wordt aangeboden via een abonnementsmodel betekent dat de technologie niet beperkt blijft tot hoogopgeleide hackers. De commerciële beschikbaarheid vergroot het risico op grootschalig misbruik. Wie loopt het meeste risico? Gebruikers lopen vooral gevaar wanneer zij: Apps installeren buiten officiële appwinkels. Onverwachte update-meldingen vertrouwen. Toegankelijkheidsrechten verlenen zonder duidelijke noodzaak. Geen controle uitvoeren op toegekende app-machtigingen. Hoe kun je jezelf beschermen? Hoewel geen enkele maatregel volledige garantie biedt, verkleinen de volgende stappen het risico aanzienlijk: Installeer uitsluitend apps via de officiële Play Store. Schakel installatie uit onbekende bronnen uit. Wees terughoudend met het toekennen van Accessibility-toegang. Controleer regelmatig app-machtigingen in de instellingen. Gebruik een betrouwbare mobiele beveiligingsoplossing. Houd Android en apps altijd up-to-date. Activeer waar mogelijk hardware-gebaseerde beveiligingsopties. Door: Drifter

-

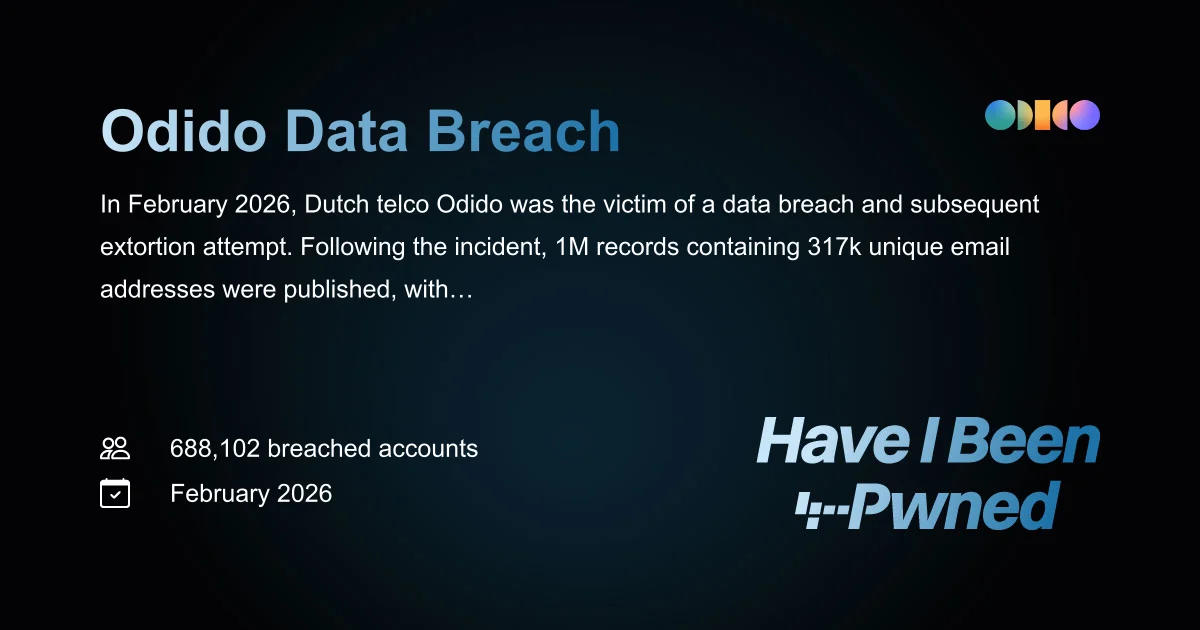

Hackers hebben toegang gekregen tot het klantcontactsysteem van Odido, de Nederlandse aanbieder van internet- en telefoniediensten. Daarbij zijn klantgegevens buitgemaakt en (gedeeltelijk) openbaar gemaakt. Inmiddels zijn gegevens van honderdduizenden klanten online verschenen. Een groot deel van deze gelekte dataset is in handen van Have I Been Pwned, een internationaal bekende website die datalekken verzamelt en gebruikers laat controleren of hun e-mailadres of andere gegevens betrokken zijn bij een hack. Om hoeveel gegevens gaat het? Volgens de beschikbare informatie: In een eerste vrijgegeven dataset staan gegevens van ongeveer 600.000 Odido-klanten. In totaal zouden hackers toegang hebben gehad tot circa zes miljoen klantrecords. Tot nu toe is naar schatting een deel daarvan (ongeveer twee miljoen gegevens) daadwerkelijk gelekt. Het gaat hierbij met name om gegevens uit het klantcontactsysteem. Dat kan onder meer bestaan uit: Naam E-mailadres Telefoonnummer Klantnummer Interne communicatie- of supportgegevens Er zijn geen aanwijzingen dat wachtwoorden van klantaccounts of betaalgegevens via dit specifieke systeem zijn gelekt, maar het blijft belangrijk om alert te zijn op phishing en identiteitsfraude. Hoe kun je controleren of jouw gegevens zijn gelekt? Via de website van Have I Been Pwned kun je zelf controleren of jouw e-mailadres voorkomt in de gelekte database: Ga naar de website van Have I Been Pwned. Vul je e-mailadres in. Je krijgt direct te zien of jouw gegevens onderdeel zijn van het Odido-datalek of van andere bekende datalekken. Als je een account hebt aangemaakt en je hebt je aangemeld voor notificaties, ontvang je automatisch een e-mail zodra jouw e-mailadres voorkomt in een nieuw toegevoegd datalek. In die melding staat welke organisatie betrokken is en welke soorten gegevens mogelijk zijn buitgemaakt. Wat zie je als je gegevens zijn gelekt? Wanneer jouw gegevens voorkomen in de database, toont Have I Been Pwned: Bij welke organisatie het datalek heeft plaatsgevonden. Welke categorieën persoonsgegevens zijn gelekt. Wanneer het datalek heeft plaatsgevonden of openbaar is geworden. Daarnaast kun je in één overzicht zien of jouw e-mailadres ook bij andere datalekken betrokken is geweest. Wat kun je doen als jouw gegevens zijn gelekt? Als blijkt dat jouw gegevens onderdeel zijn van het datalek: Wees extra alert op phishingmails of telefoontjes die zich voordoen als Odido Controleer of je sterke, unieke wachtwoorden gebruikt voor je accounts. Activeer waar mogelijk tweestapsverificatie (2FA). Geef nooit persoonlijke of financiële informatie via e-mail of telefoon zonder verificatie. Door regelmatig je e-mailadres te controleren via Have I Been Pwned, houd je beter zicht op mogelijke risico’s rond jouw persoonsgegevens. Door: Drifter

-

druide werd lid van de community

-

Tienduizenden klanten kunnen binnenkort niet langer mobiel bankieren via hun vertrouwde app als zij een verouderde smartphone of tablet gebruiken. Vanaf maart scherpen verschillende Nederlandse banken hun technische eisen aan. Toestellen die geen recente beveiligingsupdates meer ontvangen, worden dan niet langer ondersteund. Dat betekent concreet dat bepaalde oudere versies van Android en iOS niet meer geschikt zijn voor mobiel bankieren. Welke besturingssystemen zijn nog toegestaan? Smartphones en tablets draaien op een besturingssysteem. Bij toestellen van Apple is dat iOS (voor iPhones) of iPadOS (voor iPads). De meeste andere merken, zoals Samsung, Xiaomi of OnePlus, gebruiken Android van Google. Deze besturingssystemen krijgen regelmatig updates. Die updates bevatten: beveiligingsverbeteringen tegen malware en phishing, oplossingen voor ontdekte kwetsbaarheden, technische verbeteringen waardoor apps beter functioneren. Op een gegeven moment stoppen fabrikanten met het ondersteunen van oudere apparaten. Zodra een toestel geen beveiligingsupdates meer krijgt, neemt het risico op misbruik toe. Nieuwe eisen van banken ABN AMRO heeft aangekondigd dat de bankapp vanaf maart alleen nog werkt op: Android 12 of hoger iOS 16 of hoger ING stelt vergelijkbare eisen. Vanaf 30 maart werkt de ING-app niet meer op: iOS 15 of lager Android 9 of lager Dit betekent dat klanten met bijvoorbeeld een oudere iPhone die niet verder kan updaten dan iOS 15, of een Androidtoestel dat vastzit op Android 9 of 10, de app niet meer kunnen gebruiken zodra de wijziging ingaat. Waarom stoppen banken met ondersteuning? Mobiel bankieren vraagt om een hoog beveiligingsniveau. Bankapps verwerken immers gevoelige gegevens zoals: saldo- en transactiegegevens, betaalopdrachten, inloggegevens en identificatie. Volgens banken vormt het gebruik van een verouderd besturingssysteem een veiligheidsrisico. Zonder recente beveiligingsupdates: zijn toestellen kwetsbaarder voor virussen en spyware, kunnen criminelen eenvoudiger misbruik maken van beveiligingslekken, is bescherming tegen fraude minder sterk. Banken zijn wettelijk verplicht om hun digitale dienstverlening zo veilig mogelijk te houden. Daarom kiezen zij ervoor om alleen apparaten te ondersteunen die nog officiële beveiligingsupdates ontvangen van de fabrikant. Hoe controleer je welke versie je hebt? Op een Android-toestel: Ga naar Instellingen. Kies Over de telefoon of Info telefoon. Tik op Softwaregegevens. Bij Android-versie zie je welke versie je gebruikt. Op een iPhone of iPad: Ga naar Instellingen. Tik op Algemeen. Kies Info. Achter iOS-versie staat welke versie is geïnstalleerd. Komt jouw toestel niet aan de minimale versie die jouw bank vereist, dan zal de app na de ingangsdatum niet meer openen of geen updates meer ontvangen. Wat kun je doen als je toestel te oud is? Controleer of er nog een update beschikbaar is. Ga naar Instellingen > Software-update en kijk of je toestel nog kan worden bijgewerkt naar een nieuwere versie. Controleer online de update-ondersteuning van jouw model. Sommige toestellen ontvangen wel beveiligingsupdates, maar geen grote versie-upgrades meer. Is updaten niet mogelijk? Dan is vervanging van het toestel de enige structurele oplossing als je mobiel wilt blijven bankieren via de app. Wie geen nieuw toestel wil aanschaffen, kan meestal nog wel gebruikmaken van internetbankieren via de website van de bank op een computer of laptop. Dat blijft doorgaans ondersteund zolang de gebruikte browser en computer veilig en actueel zijn. Hoe groot is de impact? Naar schatting hebben alleen al bij ABN AMRO ruim 25.000 klanten een toestel dat mogelijk niet meer wordt ondersteund. Landelijk kan het om tienduizenden gebruikers gaan. Waar moet je op letten bij aanschaf van een nieuw toestel? Kies bij voorkeur een recent model. Controleer hoe lang de fabrikant beveiligingsupdates belooft (sommige merken bieden 4 tot 7 jaar ondersteuning). Let niet alleen op de prijs, maar ook op de updategarantie. Door een toestel te gebruiken dat nog meerdere jaren updates ontvangt, verklein je de kans dat je binnenkort opnieuw tegen dit probleem aanloopt. De kern van de maatregel is dus veiligheid: zonder actuele software kunnen banken niet garanderen dat mobiel bankieren voldoende beschermd is tegen moderne digitale dreigingen. Door: Drifter

-

AI-functies duiken tegenwoordig overal op: in smartphones, laptops, zoekmachines en webbrowsers. Fabrikanten en softwarebedrijven buitelen over elkaar heen met nieuwe toepassingen die beloven slimmer, sneller en persoonlijker te werken. Toch zit niet iedereen te wachten op artificiële intelligentie die zich steeds nadrukkelijker mengt in de dagelijkse digitale ervaring. Voor gebruikers die bewust minder of geen AI-integratie willen, heeft Mozilla nu een duidelijke keuze ingebouwd in zijn browser. De organisatie achter de browser Mozilla Firefox biedt sinds versie 148 een centrale instelling waarmee alle geïntegreerde AI-functies in één beweging kunnen worden uitgeschakeld. Mozilla, het non-profitbedrijf achter de browser, reageert daarmee op bezorgdheden van gebruikers die meer controle willen over hoe hun browser zich gedraagt. Wat verandert er concreet? Na een update naar Firefox 148 kunnen gebruikers via Instellingen → AI Controls de optie ‘Block AI Enhancements’ (Blokkeer AI-verbeteringen) activeren. Wanneer die schakelaar wordt ingeschakeld, worden verschillende AI-elementen gedeactiveerd: AI-chatbots (zoals ChatGPT en andere geïntegreerde assistenten) verdwijnen uit de zijbalk. AI-gegenereerde voorbeschouwingen of samenvattingen bij links verschijnen niet langer wanneer je er met de muis over beweegt. ‘Slimme’ suggesties om geopende tabbladen automatisch te groeperen worden uitgeschakeld. Andere experimentele AI-hulpfuncties binnen de browserinterface worden eveneens geblokkeerd. Met deze centrale knop voorkomt Mozilla dat gebruikers elke AI-optie afzonderlijk moeten opzoeken en uitschakelen. Het gaat nadrukkelijk om een alles-of-niets-benadering die eenvoud en transparantie moet bieden. Achtergrond: van AI-ambitie naar gebruikerskeuze Eind 2024 kondigde Mozilla nog aan dat Firefox zich sterker zou ontwikkelen in de richting van een “AI-browser”, met meer geïntegreerde slimme functies die gebruikers ondersteunen bij zoeken, samenvatten en organiseren. Die koerswijziging leidde tot kritiek binnen de gebruikersgemeenschap, die Firefox traditioneel waardeert om zijn nadruk op privacy, openheid en autonomie. Firefox positioneert zich al jaren als alternatief voor dominante browsers van grote technologiebedrijven. Door AI-functionaliteit standaard te integreren zonder opt-out, dreigde het volgens sommige gebruikers in dezelfde richting te evolueren als concurrenten die AI diep in hun ecosysteem verweven. De kritiek draaide minder om de technologie zelf, en meer om het principe van keuzevrijheid. Mozilla beloofde daarop een duidelijke opt-outmogelijkheid te voorzien voor wie geen AI-integratie wenst. Met de introductie van de centrale AI-uitschakelknop in versie 148 wordt die belofte nu concreet ingevuld. Controle als onderscheidende factor Met deze stap probeert Firefox zich te onderscheiden in een markt waar AI-functionaliteit vaak standaard en onvermijdelijk wordt aangeboden. Waar sommige browsers AI-functies diep in de zoekbalk, tabbeheer-systemen of contextmenu’s integreren zonder eenvoudige uitschakeloptie, kiest Firefox expliciet voor een model waarin de gebruiker beslist. Dat sluit aan bij de bredere missie van Mozilla om gebruikers meer controle te geven over hun online ervaring, gegevensverwerking en interface-voorkeuren. De nieuwe instelling maakt duidelijk dat AI in Firefox een optionele laag is, geen verplichte kernfunctie. Voor wie AI-hulpmiddelen handig vindt, blijven ze beschikbaar. Voor wie liever een klassieke, minimalistische browserervaring heeft, volstaat één schakelaar om terug te keren naar een AI-vrije omgeving. Zo speelt Firefox in op een groeiende groep internetgebruikers die technologie wel wil benutten, maar niet voortdurend begeleid, geanalyseerd of geautomatiseerd wil worden door artificiële intelligentie. Door: Drifter

-

De Belastingdienst werkt aan een ingrijpende modernisering van het btw-inningssysteem. Het huidige systeem, dat verantwoordelijk is voor de registratie, verwerking en controle van de omzetbelasting, is technisch verouderd en volgens het ministerie van Financiën aan vervanging toe. Wekelijks ontvangt de Nederlandse staat ongeveer 1,5 miljard euro aan btw-inkomsten — een cruciale pijler onder de rijksbegroting. De complexiteit van dit proces is groot: honderdduizenden ondernemingen moeten correct geregistreerd staan, aangiftes moeten tijdig en volledig worden verwerkt en afwijkingen moeten worden gesignaleerd en gecontroleerd. Voor de vernieuwing van dit systeem is na een aanbestedingsprocedure gekozen voor het Amerikaanse softwarebedrijf FAST Enterprises. Dit bedrijf ontwikkelt wereldwijd belastingsoftware voor overheden en levert zogenoemde geïntegreerde belastingplatforms. Aanvankelijk leek het erop dat FAST uitsluitend de software zou leveren, waarna implementatie, aanpassing aan Nederlandse wetgeving en het technische beheer grotendeels in Nederlandse handen zouden blijven. Uit nadere berichtgeving blijkt echter dat de rol van FAST Enterprises omvangrijker is dan aanvankelijk gedacht. Het bedrijf zou niet alleen verantwoordelijk worden voor de levering van de software, maar ook voor implementatie, doorontwikkeling, onderhoud en (technisch) beheer van het systeem. Volgens critici betekent dit dat de operationele kennis, toegang tot broncode en cruciale beheertaken in belangrijke mate bij een Amerikaanse partij komen te liggen. Het ministerie van Financiën benadrukt dat de fysieke infrastructuur — waaronder servers en dataopslag — in Nederland blijft. De systemen worden ondergebracht in het eigen datacentrum van de Belastingdienst in Apeldoorn. Ook stelt het ministerie dat het dataverkeer wordt gemonitord door Nederlandse medewerkers en dat gegevens van belastingplichtigen onder Nederlandse en Europese wetgeving (waaronder de AVG) blijven vallen. Volgens Financiën wordt de software niet “vanuit Amerika” beheerd, maar vanuit een Nederlandse vestiging van het bedrijf. Toch bestaat er politieke en maatschappelijke zorg over digitale afhankelijkheid van niet-Europese leveranciers. Barbara Kathmann, Tweede Kamerlid namens GroenLinks-PvdA, noemt het uitbesteden van zo’n kernsysteem aan een Amerikaans bedrijf “onbestaanbaar”. Zij wijst op het risico dat geopolitieke spanningen — bijvoorbeeld handelsconflicten of sancties — indirect invloed kunnen hebben op essentiële Nederlandse overheidsprocessen. In het uiterste scenario zou een buitenlandse overheid druk kunnen uitoefenen op een Amerikaans bedrijf om dienstverlening te beperken of te staken. Tech-expert Bert Hubert waarschuwt in zijn analyse dat wanneer een externe leverancier volledige technische controle heeft over een systeem dat essentieel is voor belastinginning, dit een strategische kwetsbaarheid kan vormen. Zelfs als servers fysiek in Nederland staan, kan afhankelijkheid van buitenlandse leveranciers bij escalaties risico’s met zich meebrengen, bijvoorbeeld via exportrestricties, sanctieregimes of juridische bevelen onder buitenlandse wetgeving. De discussie raakt aan een breder debat over digitale soevereiniteit. Eerder ontstond politieke onrust over het beheer van DigiD, het digitale identificatiesysteem van de overheid. Daarbij ging het vooral om infrastructuurbeheer. In het geval van het btw-systeem gaat het om een primaire inkomstenbron van de staat, wat de gevoeligheid vergroot. Het ministerie van Financiën stelt dat de Tweede Kamer gedurende de aanbestedingsprocedure is geïnformeerd en dat continuïteit van belastinginning de hoogste prioriteit heeft. Volgens het ministerie zijn aanvullende maatregelen genomen om digitale risico’s te beperken, mede in het licht van veranderende geopolitieke verhoudingen. Tegelijk erkent men dat in een digitale omgeving risico’s nooit volledig uit te sluiten zijn. De kern van de controverse draait om de vraag hoe Nederland de balans moet vinden tussen technologische vernieuwing, internationale marktwerking en strategische autonomie. Voorstanders benadrukken dat gespecialiseerde internationale leveranciers vaak beschikken over bewezen systemen en schaalvoordelen. Tegenstanders wijzen erop dat vitale overheidsprocessen — zoals belastinginning — bij voorkeur onder maximale nationale controle zouden moeten blijven. De uitkomst van dit debat kan bepalend zijn voor toekomstig Nederlands beleid rond digitale infrastructuur, aanbestedingen en afhankelijkheid van buitenlandse technologiebedrijven. Door: Drifter

-

Instagram gaat ouders actief informeren wanneer hun minderjarige kinderen herhaaldelijk zoeken naar berichten over zelfdoding of zelfbeschadiging. Het moederbedrijf Meta kondigde aan dat deze nieuwe functie in eerste instantie wordt getest in een beperkt aantal landen buiten Europa. Pas in een latere fase volgt mogelijk een bredere, wereldwijde uitrol. Een exacte planning is nog niet bekendgemaakt. Hoe werkt de nieuwe functie? De maatregel is gekoppeld aan het bestaande systeem voor ouderlijk toezicht binnen Instagram. Ouders die gebruikmaken van deze toezichtopties kunnen hun tieneraccount koppelen aan hun eigen account. Wanneer het systeem vervolgens detecteert dat een tiener herhaaldelijk zoekt naar content gerelateerd aan zelfdoding of zelfbeschadiging, ontvangen ouders daarvan een melding. Die notificatie bevat: De algemene reden van de melding (bijvoorbeeld herhaalde zoekopdrachten naar gevoelige onderwerpen). Informatie over hoe ouders het gesprek met hun kind kunnen aangaan. Verwijzingen naar hulplijnen, professionele hulpinstanties en ondersteunende organisaties. Meta benadrukt dat het doel niet is om tieners te bestraffen of te controleren, maar om hen sneller passende hulp en ondersteuning te bieden. Wanneer jongeren zelf zoeken naar dergelijke gevoelige thema’s, krijgen zij binnen de app eveneens directe verwijzingen naar hulplijnen en ondersteunende bronnen. Achtergrond: groeiende druk op sociale media De maatregel komt in een periode waarin sociale mediaplatforms wereldwijd onder toenemende maatschappelijke en politieke druk staan. Er is groeiende bezorgdheid over de impact van sociale media op de mentale gezondheid van jongeren, waaronder: Verslavend gebruik. Negatieve invloed op zelfbeeld. Blootstelling aan schadelijke of extremistische content. Mogelijke verergering van depressieve klachten of suïcidale gedachten. In verschillende landen worden strengere regels overwogen of ingevoerd om jongeren beter te beschermen. Sommige overheden onderzoeken zelfs leeftijdsbeperkingen of aanvullende toezichtmaatregelen voor sociale mediagebruik door minderjarigen. Daarnaast lopen technologiebedrijven tegen juridische procedures aan waarin zij verantwoordelijk worden gehouden voor mogelijke schadelijke gevolgen van hun platforms. Zo is er een rechtszaak aangespannen tegen OpenAI na de zelfdoding van een tiener die intensief gebruikmaakte van de chatbot ChatGPT. Zulke zaken versterken de roep om strengere veiligheidsmaatregelen en betere monitoring. Tieneraccounts en beperkingen Instagram heeft eerder al zogeheten tieneraccounts ingevoerd, die standaard extra beschermingsmaatregelen bevatten. Deze omvatten onder meer: Beperkingen op wie contact kan opnemen met de tiener. Minder gepersonaliseerde advertenties. Strengere filters op gevoelige of potentieel schadelijke content. Beperkingen op schermtijd en nachtelijke meldingen. De nieuwe meldingsfunctie voor ouders sluit aan bij dit bredere veiligheidsbeleid. Volgens Meta is het essentieel dat ouders inzicht krijgen in signalen die kunnen wijzen op mentale nood, zodat zij tijdig ondersteuning kunnen bieden. Hoewel critici wijzen op privacyzorgen en de mogelijke impact op het vertrouwen tussen ouder en kind, stelt het bedrijf dat de functie uitsluitend beschikbaar is binnen expliciet geactiveerd ouderlijk toezicht en gericht is op bescherming en preventie. De komende periode zal moeten blijken hoe effectief deze maatregel is in het vroegtijdig signaleren van problemen en of andere platforms vergelijkbare stappen zullen nemen. Door: Drifter