Elke reverse engineer, malware-analist of gewoon een onderzoeker verzamelt uiteindelijk een set hulpprogramma's die ze dagelijks gebruiken om andere software te analyseren, uit te pakken en te kraken. Dit artikel zal de mijne behandelen. Het zal nuttig zijn voor iedereen die nog geen eigen toolset heeft verzameld en net begint met het bestuderen van het onderwerp. Een ervaren reverse engineer moet echter ook nieuwsgierig zijn naar wat andere crackers gebruiken.

WAARSCHUWING

Dit artikel is alleen bedoeld ter informatie. Noch de redactie, noch de auteur aanvaarden enige verantwoordelijkheid voor mogelijke schade die kan voortvloeien uit het gebruik van deze materialen.

Debuggers

Het debuggen van een applicatie is een essentieel onderdeel van het bestuderen ervan, dus elke reverse engineer heeft een debugger nodig. Een moderne debugger moet beide Intel-architecturen (x64 en x86) ondersteunen, dus dit is de eerste vereiste.

We moeten ook in staat zijn om kernelmoduscode te debuggen. Je hebt dit af en toe nodig, vooral als je op zoek bent naar zero-day-kwetsbaarheden in OS-kernels of reverse-engineering van malware in stuurprogramma's. De belangrijkste kandidaten zijn x64dbg en WinDbg. De eerste debugger werkt in de gebruikersmodus, terwijl de tweede code in de kernelmodus kan debuggen.

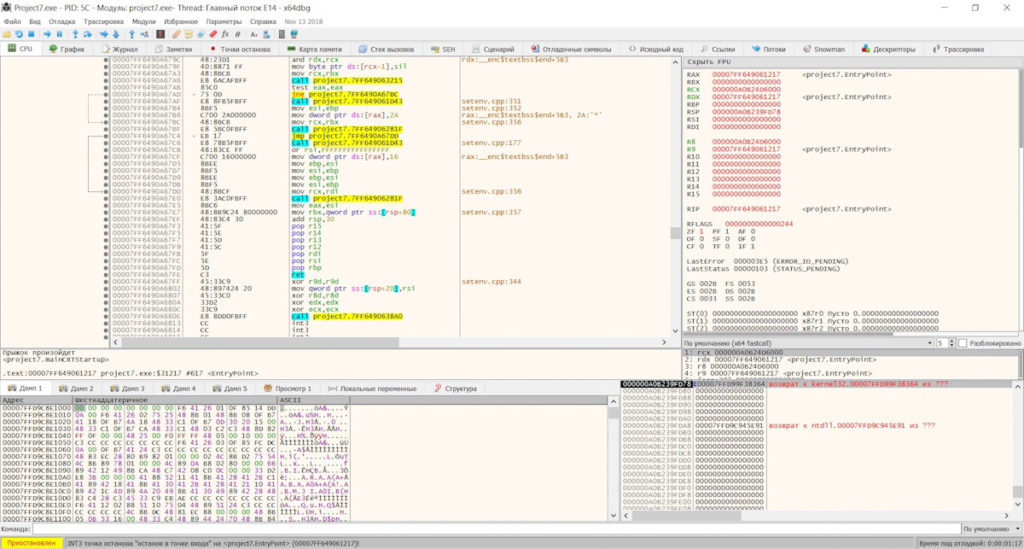

x64dbg

Dit is een moderne debugger met een goede gebruikersinterface, een waardige opvolger van OllyDbg. Het ondersteunt beide architecturen (x64 en x86), en er zijn talloze nuttige plug-ins.

x64dbg

Ingebouwde decompiler

Toegegeven, het heeft zijn nadelen, want er zijn een aantal vervelende bugs. Maar het wordt actief ontwikkeld en ondersteund. Omdat de debugger in de gebruikersmodus werkt, is hij natuurlijk kwetsbaar voor een breed scala aan anti-foutopsporingstechnieken. Dit wordt echter gedeeltelijk gecompenseerd door de beschikbaarheid van veel verschillende plug-ins voor het verbergen van debugger.

x64dbg heeft een ingebouwde decompiler en importeert een reconstructor (zowel x64 als x86), ondersteunt codegrafiekvisualisatie en lezen / schrijven / uitvoeren / toegangspunten. Deze debugger heeft het voor sommige hackers mogelijk gemaakt om het beruchte Denuvo DRM-systeem te doorbreken!

Waarom niet OllyDbg

We hebben OllyDbg hier niet opgenomen omdat het erg verouderd is. Het ondersteunt niet de nieuwste besturingssystemen of x64. De officiële website van de app kondigde een x64-versie aan en rapporteerde zelfs enige vooruitgang in de ontwikkeling, maar de site zelf is sinds 2014 niet meer bijgewerkt. OllyDbg is ongetwijfeld een mijlpaal in de software, maar nu lijkt het erop dat de tijd voorbij is. Er zijn ook minder debuggers in de kernelmodus geweest sinds Syser Kernel Debugger, een opvolger van SoftICE, werd verlaten.

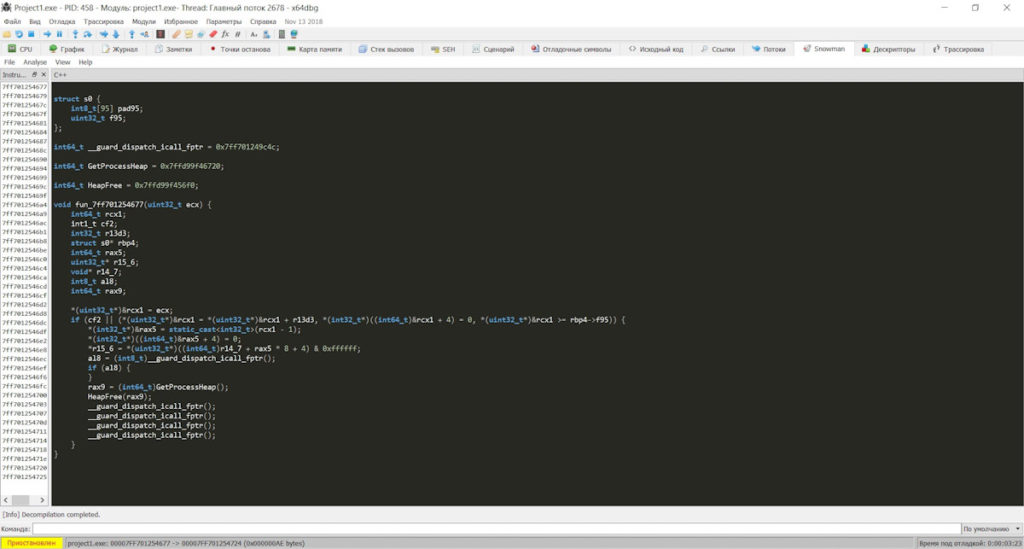

WinDbg

WinDbg is een van de beste hulpprogramma's voor het debuggen van kernels of stuurprogramma's. Deze debugger wordt ondersteund door Microsoft en is opgenomen in de Windows Driver Kit (WDK). Dit is momenteel de meest up-to-date en krachtige debugger voor kernelcodes. Het beschikt niet over de gebruiksvriendelijke interface van x64dbg, maar er zijn niet veel andere opties, aangezien andere debuggers geen kernelmoduscode ondersteunen.

WinDbg ondersteunt foutopsporing op afstand en kan foutopsporingssymbolen rechtstreeks van Microsoft-servers downloaden. De VirtualKD-booster is er om de WinDbg-installatie voor het debuggen van kernelmoduscode in een VM te versnellen. WinDbg is zeker niet voor beginners, maar als je ervaring opdoet met reverse engineering en verschillende interessante opties gaat testen, kun je er niet omheen.

Met WinDbg kunt u verschillende systeemstructuren bekijken en NTAPI-functies eenvoudig demonteren. Het kan natuurlijk ook worden gebruikt om "gewone" applicaties te debuggen, maar ik geef er de voorkeur aan om dit krachtige wapen alleen los te laten als het echt nodig is!

Demonteerders

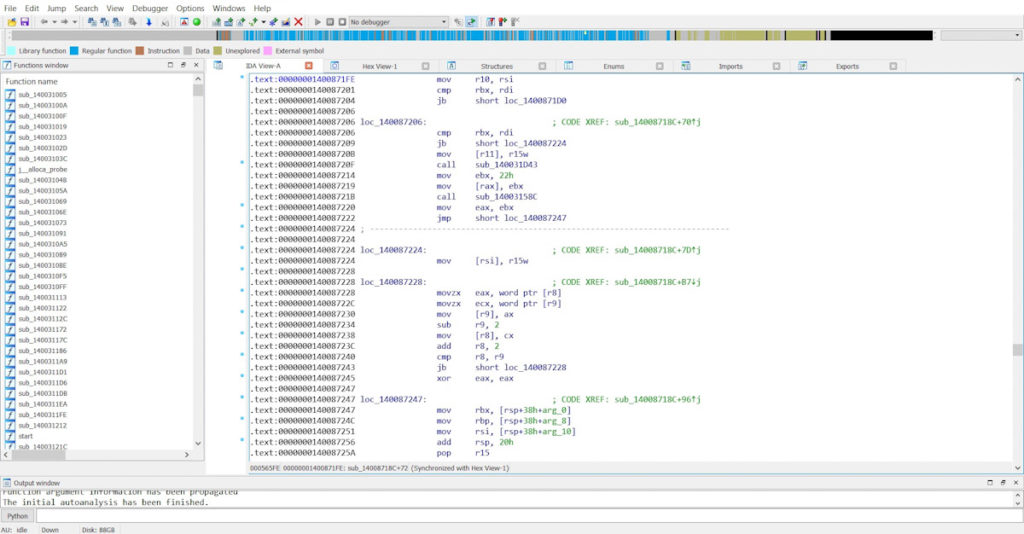

Reverse engineering kan niet bestaan zonder tools voor statische code-analyse. De huidige selectie van disassemblers is niet veel beter dan die van debuggers, maar daar hebben we nog enkele favorieten. De IDA Pro-disassembler is de facto een standaard in antiviruslaboratoria. Het volgende is het Radare2 reverse engineering-raamwerk (velen denken dat Radare2 op één lijn staat met IDA).

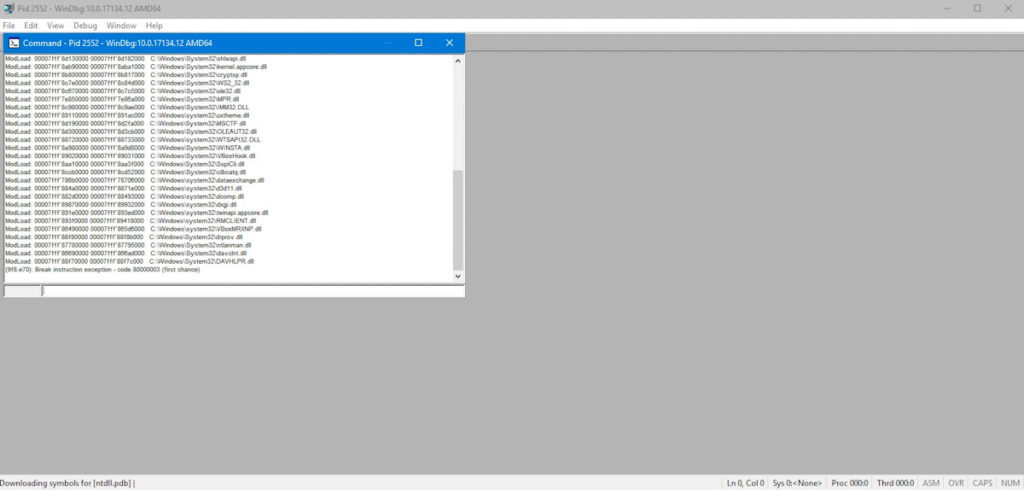

IDA-demontageapparaat

Er zijn twee versies van IDA, een betaalde Pro-versie en een gratis Starter-versie. De gratis versie is beperkt tot x86 en ondersteunt geen plug-ins. De Pro-versie biedt volledige functionaliteit met een groot aantal ondersteunde processorarchitecturen en ondersteuning voor plug-ins.

IDA heeft een ingebouwde debugger met vrij basisfunctionaliteit, maar de onconventionele interface is even wennen. IDA kan ook worden uitgebreid met de Hex-Rays-add-on, een decompiler van applicatiebroncode naar C-code. Dit is erg handig omdat het programma-analyse echt versnelt.

Over het algemeen is IDA een zeer krachtige en gepolijste tool met een lange ontwikkelingsgeschiedenis. Helaas kost de Pro-versie ongeveer $ 500-1000 (afhankelijk van het licentietype) en verkopen ze deze niet aan iedereen. We moeten het dus doen met andere opties.

Radar 2

Radare2 werd aanvankelijk opgevat als een eenvoudige hex-editor, maar groeide uit tot een volledig raamwerk dat in staat is om alle soorten code te debuggen en te demonteren, inclusief firmware, virussen en cracks.

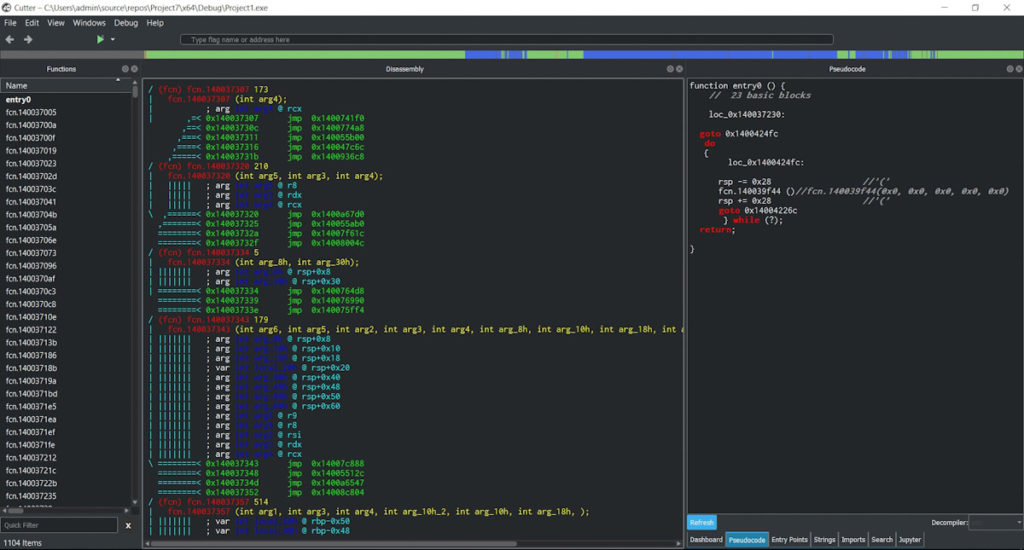

Snijder + Radare2

Snijder + Radare2

Radare is een set consoletools, waaronder een debugger, disassembler, decompiler, hex-editor, zijn eigen compiler, hulpprogramma voor het vergelijken van binaire bestanden en nog veel meer. Er is ook een GUI-add-on genaamd Cutter die het uiterlijk en de bruikbaarheid van Radare's framework aanzienlijk verbetert.

Het framework ondersteunt een groot aantal processors en platforms, waardoor het kan concurreren met producten zoals IDA Pro. Een ander groot voordeel van Radare is dat het een open source, gratis en community-gedreven project is.

Extra hulpprogramma's

We hebben de belangrijkste tools behandeld, maar reverse engineering heeft ook packer-ID's, netwerkmonitors, hex-editors en vele andere hulpprogramma's nodig. Laten we de belangrijkste eens nader bekijken.

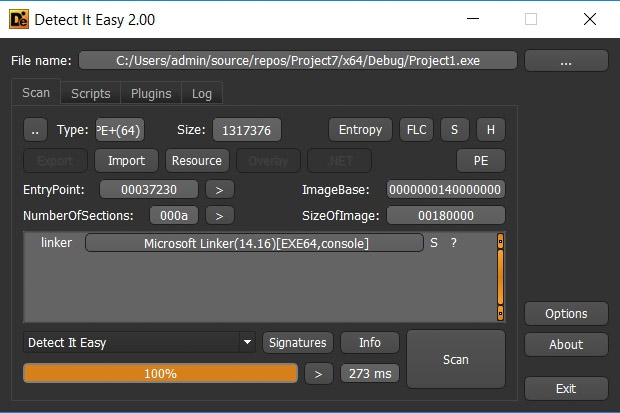

Detect it Easy (DiE)

Dit is een geweldige packer-ID met een groot aantal handige functies. Hiermee kunt u bijvoorbeeld de entropie van bestandssecties bekijken, wat visuele identificatie van codering vergemakkelijkt.

DiE

DiE

Het heeft ook een resource-viewer met een dump-to-disk-functie. DiE stelt u in staat om eenvoudig toegang te krijgen tot de importtabel en plug-ins en scripts toe te voegen, scanmethoden voor handtekeningen te configureren en bestandkoppen te bekijken. Het ondersteunt volledig PE en PE +.

Er is slechts één probleem met dit programma: een langzame updatecyclus, hoewel het niet is verlaten. In feite is er onlangs een nieuwe versie uitgebracht!

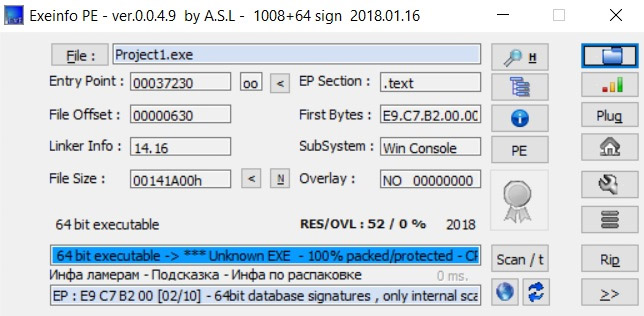

ExeInfoPE

Dit is een andere packer- en beschermingsdetector. Het heeft een onconventionele interface die niet naar ieders smaak zal zijn. Anderzijds wordt het programma regelmatig bijgewerkt, biedt het tal van interessante functies en gebruiksvriendelijke tips voor het uitpakken.

ExeInfoPE

ExeInfoPE

Over het algemeen zou ik het aan beginners aanbevelen. ExeInfoPE heeft een aantal automatische uitpakkers en zal u vertellen welke tool u moet gebruiken om een bolt-on beschermingssysteem te kraken.

Natuurlijk biedt het programma ook de volledige set standaardfuncties, waaronder een bestandsheaderviewer, sectieviewer, hexviewer en zelfs een aantal ingebouwde minihulpprogramma's zoals TerminateProcess en meer. ExeInfoPE ondersteunt ook plug-ins.

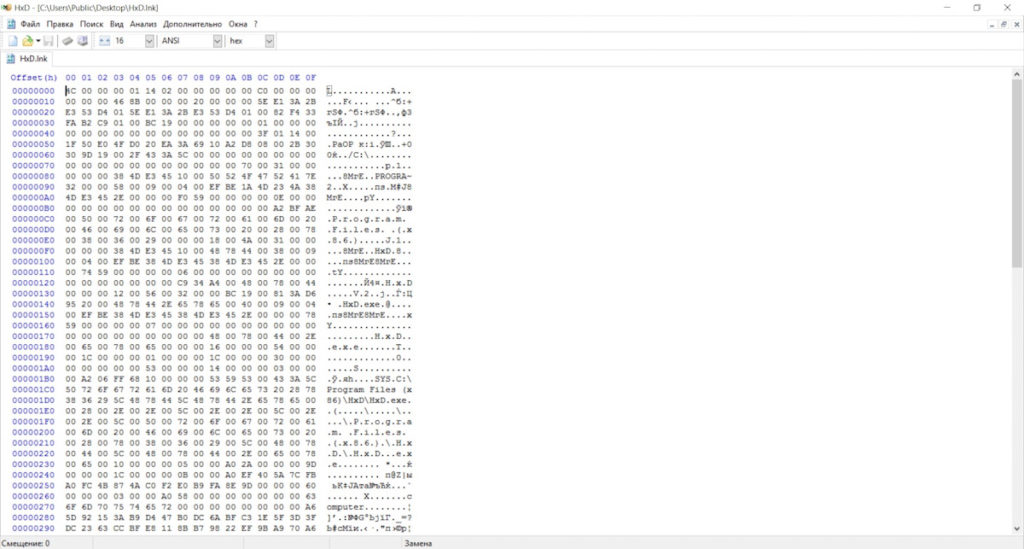

HxD

Soms heeft u mogelijk toegang tot de harde schijf, het geheugen of toepassingen in binaire modus nodig. Dit is waar hex-editors van pas komen, zoals geïllustreerd door HxD. Dit programma is gratis en wordt regelmatig bijgewerkt, ondersteunt populaire formaten, is goed voor zoeken en biedt een gebruiksvriendelijke gebruikersinterface. Er zijn andere goed uitgevoerde functies, zoals de mogelijkheid om bestanden op afstand te wissen (nulvullen). Er is ook een draagbare versie voor eenvoudige opslag op een flashstation.

HxD

HxD

HIEW

Deze hex-editor heeft een lange geschiedenis, maar wordt nog steeds ondersteund door zijn ontwikkelaars. Het wordt geleverd in gratis en betaalde versies (de laatste is $ 20 zonder updates of $ 200 met levenslange updates). De Norton Commander-achtige interface kan een jonger publiek afschrikken, maar het is gemakkelijk om eraan te wennen. Wat vooral geweldig is aan HIEW, is dat je in de modus "alleen toetsenbord" kunt werken door al zijn functies via sneltoetsen te bedienen.

HIEW

HIEW

Pestudio

Een handig programma voor malware-analyse. Prestudio scant automatisch bestandsvoorbeelden met VirusTotal, biedt een interessant overzicht van de importtabelfuncties van de geanalyseerde applicatie, toont de virale markeringen van de applicatie, gebruikte bibliotheken en PE-bestandsheaderinfo. Het stelt je ook in staat om met middelen te werken. Met andere woorden, dit is een veelzijdige antivirus-tool voor initiële monsteranalyse.

Pestudio

Pestudio

PE-beer

De PE-bear-pagina in de blog van de ontwikkelaar.

Een andere interessante viewer / editor van PE- en PE + -bestanden wordt geleverd met een packer / protector-ID en toont informatie over bestandkoppen, bronnen en secties. Als je wilt, kun je secties in hex-modus bekijken en ze uit elkaar halen tot gewone assembler-ezelsbruggetjes.

PE-beer

PE-beer

PE-bear heeft een gebruiksvriendelijke gebruikersinterface en een hulpprogramma voor het vergelijken van bestanden. Het enige nadeel van het programma, ondanks de open source-code, zijn de zeldzame updates. Dus als u een bug vindt, kunt u deze zelf oplossen.

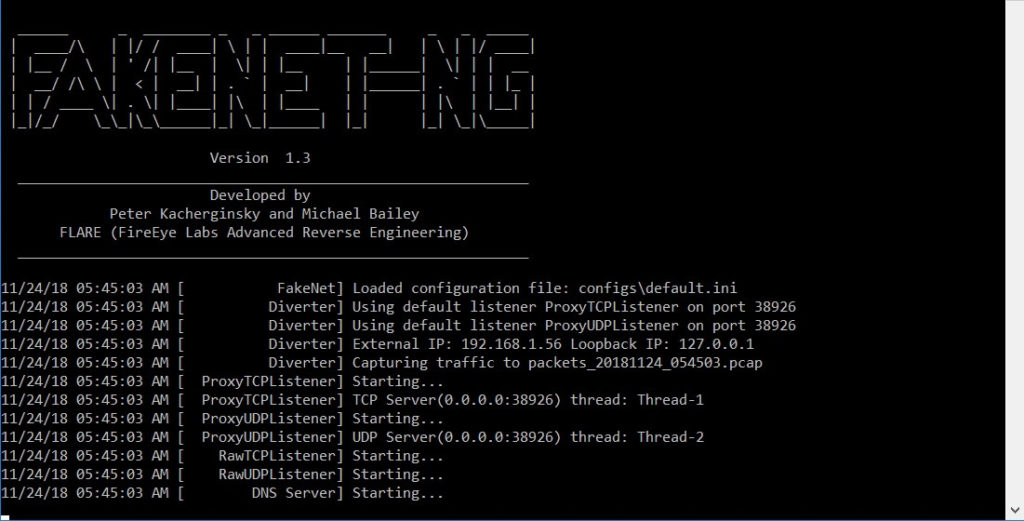

Fakenet-NG

Dit programma emuleert het werken met een netwerk. Wanneer u malwarevoorbeelden bestudeert, moet u vaak al hun internetactiviteiten zien: controleer DNS- en HTTP-queries, snuif verkeer op en identificeer IP-adressen van de controlerende servers (bijvoorbeeld als u te maken heeft met een ransomwarebot). Je VM moet natuurlijk offline zijn, maar als het virus het detecteert, zal het niet alle dingen doen die het normaal doet.

Fakenet-NG wordt volledig ondersteund met regelmatige updates, dus dit hulpprogramma kan worden gebruikt in de nieuwste besturingssystemen.

Fakenet-NG

Fakenet-NG

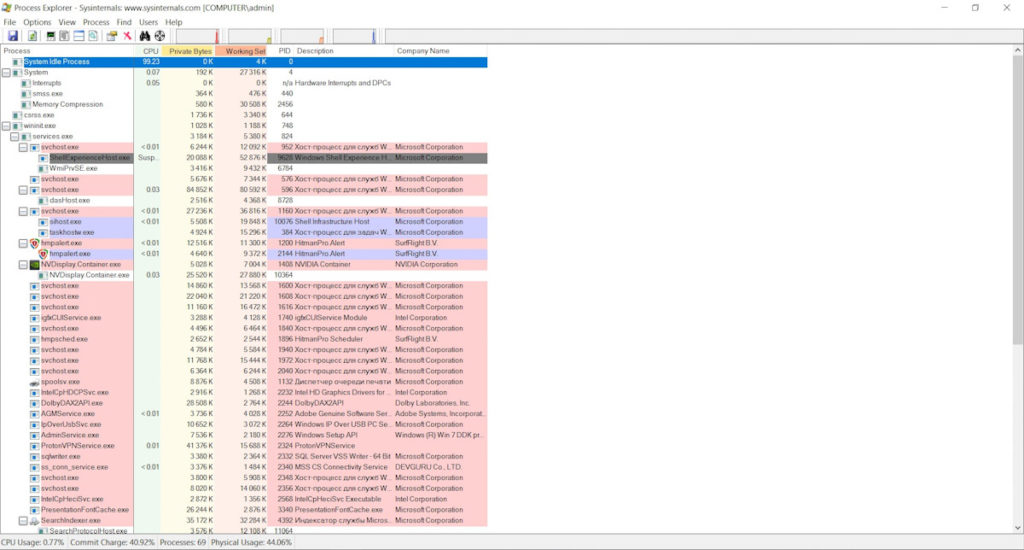

ProcessExplorer

Het zou moeilijk zijn om reverse engineering uit te voeren zonder programma's van Sysinternals die controleren hoe applicaties toegang krijgen tot het bestandssysteem en processen. ProcessExplorer toont alle processen in een hiërarchische boomstructuur, zodat u gemakkelijk hun spawnvolgorde kunt zien. U kunt ook zien welke dynamische bibliotheken ze gebruiken, evenals hun prioriteit, digitale handtekeningen, processorgebruik en nog veel meer.

ProcessExplorer

ProcessExplorer

RegShot

Een handig hulpprogramma voor het bewaken van registerwijzigingen. RegShot maakt momentopnamen van het register voordat en nadat u een aantal systeem- of softwarewijzigingen heeft aangebracht.

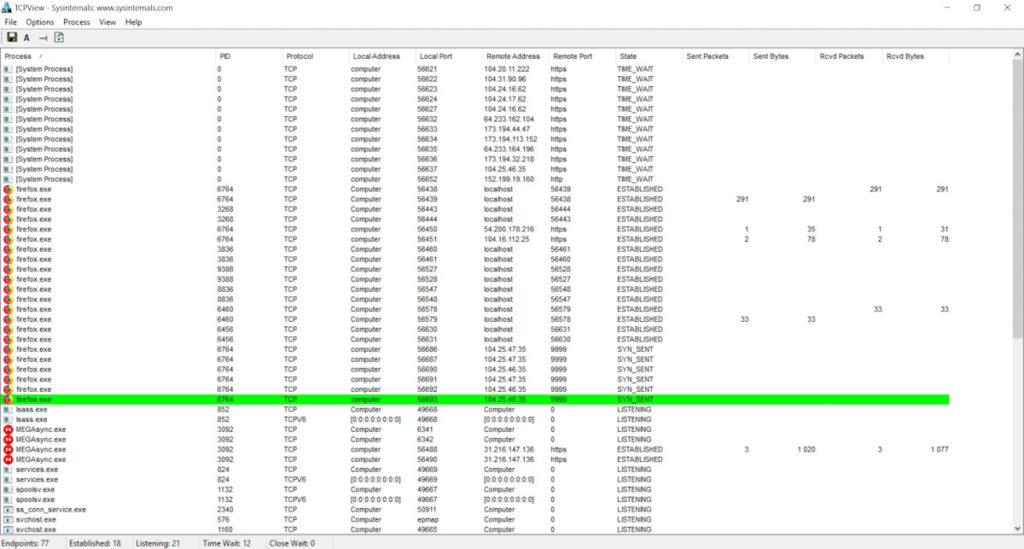

TCPView

Een klein programma voor het bewaken van de netwerkactiviteit van een applicatie. U kunt zien tot welke poorten het toegang heeft (zowel lokaal als op afstand), samen met protocollen, proces-ID's en verzonden pakkettellers. Over het algemeen is dit een van de handigste tools voor elke hacker!

TCPView

TCPView

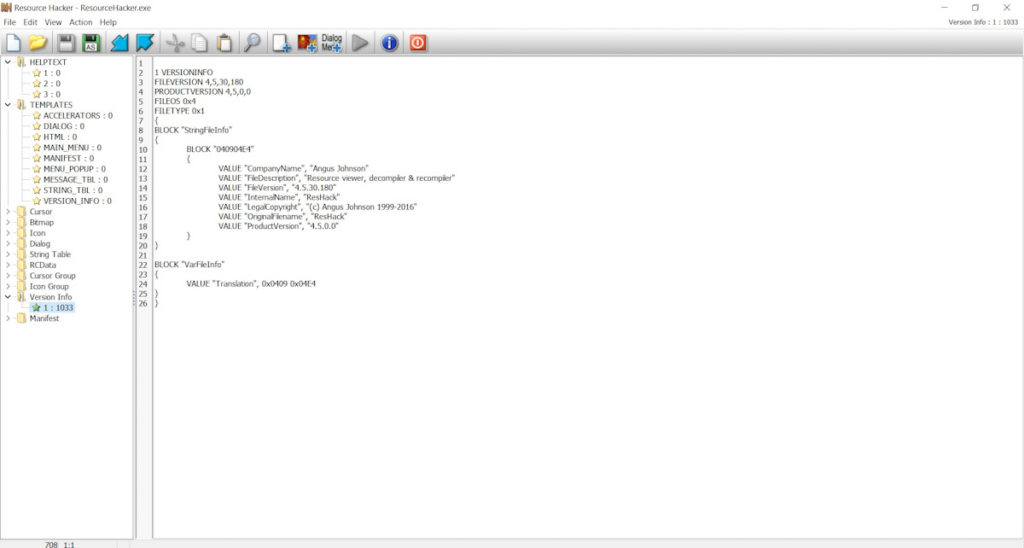

Resource-hacker

Een populair programma voor het bewerken van bronnen, waaronder manifesten, pictogrammen, tekstdialoogregels, cursorinformatie en nog veel meer. Je hebt deze functionaliteit niet vaak nodig, maar als je dat doet, is dit een geschikte tool om te hebben.

Resource-hacker

Resource-hacker

Alles Opsommen

We hebben de belangrijkste hulpprogramma's besproken die voor de meeste reverse-engineeringtaken worden gebruikt. Ik denk dat dit genoeg zou moeten zijn voor een beginner. Uw eigen lijst zal groeien naarmate u vordert.

Veel reverse-engineers schrijven uiteindelijk hun eigen gerichte programma's, plug-ins en scripts. U zult niet voor elke taak hulpmiddelen kunnen vinden. Als je vergelijkbare software kent of links naar andere handige tools wilt delen, doe dat dan in de comments!

Aanbevolen Reacties

Er zijn geen reacties om weer te geven.

Doe mee aan dit gesprek

Je kunt als gast nu eerst posten en gelijk daarna registreren. Maar als je hier al een account hebt, meld je dan nu aan om met je account te posten.